مجالات البحث

أولا/ يناقش أفضل الممارسات القابلة للتطبيق التي تتعلق بالحماية ضد التهديدات المختلفة لامن

والمستخدمين للحاسوب بسبب التطور الحاصل في مجالات تهديد وانتهاكات واختراقات السياسات

الامنية لنظم المعلومات.

ثانيا/ يقوم بدراسة ادارة امنية الحواسيب الشخصية («نأتترتص0 [005002) .

ثالثًا / ادارة امنية الشبكة وكيفية تحليل الخطر والخطط الامنية والسياسات الازمة لذلك .

رابعا/ المشاكل التي يواجه أمنية وادارة شبكات المعلومات وقسم معالجة البيانات .

خامسا / حماية الملفات والاجراءات الامنية التي تكون لها حق الوصول الى الملف باكملة او لايكون

لها حق الوصول.

ادارة تامين نظم وشبكات المعلومات

الوصف

الكتاب يحتوي عن كيفية امن الشبكات والمعلومات والسياسة الامنية لنظم المعلومات وتصميم النظام الامني للشبكات والجرائم عبر شبكة الانترنيت

الفصل الثاني

أولا/تأمين نظم المعلومات:

أصدرت المؤسسات العلمية للتوحيد القياسي عدة معايير وتوصيات خاصة بتامين نظم المعلومات

تشمل التوصيات احدث وسائل التامين والحماية التي تتمشى مع التطور التكنولوجي طبقا لتجارب

الدول المتقدمة 0,

-١ التصنث :-هو قيام المهاجم والمقتحم بمراقبة مايدور في الشبكة وما يتم تبادلة فيها من

وسائل وبأبقائها في طي الكتمان وهناك نوعان من التصنت :-

أ- هو مراقبة الرسائل (ع5011170 096166).

اب- هو اعادة ارسال الرسائل (ز086018).

"- دوافع اختراق نظم المعلومات :-

بالرغم من المخاطر الكبيرة الناتجة من الهفوات الأمنية تصر العديد من المؤسسات على صرف القليل

من تكنولوجيا المعلومات والشبكات على مقاييس ووسائل التامين والسرية لكافة المستويات يرجع

سبب ذلك إلى إن مثل هذه المقاييس لا تتهتم مباشرة في النتيجة ومخاطر الانتهاكات الأمنية غالبا

لاتظهر سريعا ؛فمن مصلحة المنتهك والمتلصص على نظام المعلومات استمرار النظام في العمل

ليتسنى له سرقة المعلومات ومن تلك الدوافع اختراق نظم المعلومات الاتي :-

أ- تزايد أهمية المعلومات والاعتماد الدائم عليها .

١)أدارة تامين نظم وشبكات المعلومات ؛د.احمد الشربيني ود.وفائي بغدادي محمد ؛مكتبة الاسرة

')تحليل وتصميم نظم المعلومات “اروى يحيى عبد الرحمن الارياني ماجستير تحليل وتصميم نظم

أولا/تأمين نظم المعلومات:

أصدرت المؤسسات العلمية للتوحيد القياسي عدة معايير وتوصيات خاصة بتامين نظم المعلومات

تشمل التوصيات احدث وسائل التامين والحماية التي تتمشى مع التطور التكنولوجي طبقا لتجارب

الدول المتقدمة 0,

-١ التصنث :-هو قيام المهاجم والمقتحم بمراقبة مايدور في الشبكة وما يتم تبادلة فيها من

وسائل وبأبقائها في طي الكتمان وهناك نوعان من التصنت :-

أ- هو مراقبة الرسائل (ع5011170 096166).

اب- هو اعادة ارسال الرسائل (ز086018).

"- دوافع اختراق نظم المعلومات :-

بالرغم من المخاطر الكبيرة الناتجة من الهفوات الأمنية تصر العديد من المؤسسات على صرف القليل

من تكنولوجيا المعلومات والشبكات على مقاييس ووسائل التامين والسرية لكافة المستويات يرجع

سبب ذلك إلى إن مثل هذه المقاييس لا تتهتم مباشرة في النتيجة ومخاطر الانتهاكات الأمنية غالبا

لاتظهر سريعا ؛فمن مصلحة المنتهك والمتلصص على نظام المعلومات استمرار النظام في العمل

ليتسنى له سرقة المعلومات ومن تلك الدوافع اختراق نظم المعلومات الاتي :-

أ- تزايد أهمية المعلومات والاعتماد الدائم عليها .

١)أدارة تامين نظم وشبكات المعلومات ؛د.احمد الشربيني ود.وفائي بغدادي محمد ؛مكتبة الاسرة

')تحليل وتصميم نظم المعلومات “اروى يحيى عبد الرحمن الارياني ماجستير تحليل وتصميم نظم

اب أهداف مشبوهة!".

ج- الفضول وحب الاستطلاع .

د- من غير قصد .

ز- حرب المعلومات .

ه الدفاع عن حقوق الملكية (0.

ثانيا / تصنيف أصول وممتلكات نظم المعلومات :-

-١ مطالب نظم إدارة تامين المعلومات:-

هو ضمان استمرار التامين والحماية الملائمة للاصول التشغيلية والتنظيمية بالمؤسسة ومن

الضروري اخذ كل أصول المعلومات الرئيسية في الحسبان عند اختيار وسائل التامين

على إن يكون لكل مصدر مالك مرشح من قبل الجهة الإدارية بالمؤسسة حيث إن توفير الحماية

الملائمة للأصول يضمن لها البقاء والاستمرارية.

ويجب ان يميز مديرو المؤسسة كل الاصول الرئيسية لها ويتم تخصيص وسائل التحكم والمسؤولية

الدائمة للاصول .قد يتم تفويض مسؤولية تطبيق التحكم من المالك لاحد المستخدمين لتلك الأصول

ولكن تبقى المسؤولية الإجمالية للتامين والتحكم مع المالك المسؤل بالمؤسسة " .

"- تصنيف المعلومات:

يعني ضمان حصول أصول المعلومات على المستوى الملائم من الحماية ؛ويلزم تصنيف المعلومات

للإشارة إليها عند الحاجة وبأولويات ودرجة الحماية الخاصة بكل منها ؛وتكون المعلومات درجات

مختلفة من الحساسية والخصوصية بعض الأصول قد تتطلب مستوى إضافي من الحماية والمعالجة

الخاصة ؛ويلزم استخدام نظام تصنيف مستويات المعلومات لتعريف مجموعة ملائمة من مستويات

الحماية لها وبالتالي الإبلاغ عن الحاجة لاجراء المعالجة الخاصة بها .

١)تحليل وتصميم نظم المعلومات ؛المصدر السابق + ص44 .

؟) ادارة تامين نظم وشبكات المعلومات ؛المصدر السابق “ص /الا.

“) تكنولوجيا أمنية المعلومات وأنظمة الحماية ؛أ.د علاء حسن الحمامي جامعة عمان العربية

للدراسات العليا ود.سعد عبد العزيز العاني جامعة عمان الاهلية ؛الطبعة الاولى ٠؛دار وائل

ج- الفضول وحب الاستطلاع .

د- من غير قصد .

ز- حرب المعلومات .

ه الدفاع عن حقوق الملكية (0.

ثانيا / تصنيف أصول وممتلكات نظم المعلومات :-

-١ مطالب نظم إدارة تامين المعلومات:-

هو ضمان استمرار التامين والحماية الملائمة للاصول التشغيلية والتنظيمية بالمؤسسة ومن

الضروري اخذ كل أصول المعلومات الرئيسية في الحسبان عند اختيار وسائل التامين

على إن يكون لكل مصدر مالك مرشح من قبل الجهة الإدارية بالمؤسسة حيث إن توفير الحماية

الملائمة للأصول يضمن لها البقاء والاستمرارية.

ويجب ان يميز مديرو المؤسسة كل الاصول الرئيسية لها ويتم تخصيص وسائل التحكم والمسؤولية

الدائمة للاصول .قد يتم تفويض مسؤولية تطبيق التحكم من المالك لاحد المستخدمين لتلك الأصول

ولكن تبقى المسؤولية الإجمالية للتامين والتحكم مع المالك المسؤل بالمؤسسة " .

"- تصنيف المعلومات:

يعني ضمان حصول أصول المعلومات على المستوى الملائم من الحماية ؛ويلزم تصنيف المعلومات

للإشارة إليها عند الحاجة وبأولويات ودرجة الحماية الخاصة بكل منها ؛وتكون المعلومات درجات

مختلفة من الحساسية والخصوصية بعض الأصول قد تتطلب مستوى إضافي من الحماية والمعالجة

الخاصة ؛ويلزم استخدام نظام تصنيف مستويات المعلومات لتعريف مجموعة ملائمة من مستويات

الحماية لها وبالتالي الإبلاغ عن الحاجة لاجراء المعالجة الخاصة بها .

١)تحليل وتصميم نظم المعلومات ؛المصدر السابق + ص44 .

؟) ادارة تامين نظم وشبكات المعلومات ؛المصدر السابق “ص /الا.

“) تكنولوجيا أمنية المعلومات وأنظمة الحماية ؛أ.د علاء حسن الحمامي جامعة عمان العربية

للدراسات العليا ود.سعد عبد العزيز العاني جامعة عمان الاهلية ؛الطبعة الاولى ٠؛دار وائل

“- تميز التصنيف والتعامل معة :-

لابد من وضع وتعريف خطة التصنيف والمجموعة الملائمة من الاجراءات التي تتبناها المؤسسة

لتغطية اصول المعلومات في اشكالها الطبيعية والالكترونية ؛وتعريف التصنيف لكل اصل يهدف الى

تغطية الانواع التاليةمن انشطة اعداد المعلومات :-

أ- النسخ .

ب- التخزين .

ه الارسال بالكلمة المنطوقة ويشمل الهاتف المحمول - البريد الصوتي 0.

؟- قائمة جرد الأصول :-

تساعد عملية جرد الاصول على ضمان الحماية المتميزة والفعالة لها ويتم جرد الاصول لاغراض

العمل مثل (الصحة و السلامة) أو عند تقدير القيمة المالية للاصول (( إدارة الأصول )) وان عملية

جرد جميع الأصول سمة مهمة من إدارة المخاطر ومن المهم إن تكون المؤسسة قادرة على تميز

أصولها والقيمة النسبية لها واهميتهاوتسطيع المؤسسة تزويد مستويات الحماية مستندة على هذه

المعلومات حيث تكون الحماية متوافقة مع القيمة واهمية الاصول . وما يميز جرد الاصول المهمة هو

ارتباطها بكل نظام المعلومات ويكون التميز بشكل واضح ويحددملكية الاصل وتصنيفة الامني “وان

يتم توثيق ذلك بالإضافة لموقع الأصول الحالي (مهمة عندما يتم محاولة التعويض من الفقد او الضرر

أمثلة الأصول المرتبطة بأنظمة المعلومات :-

أ)أصول معلوماتية :-ملفات البيانات وقواعد البيانات - وثائق النظام - أدله المستعمل -برامج تدربيه

ب)أصول برمجيات:-برامج تطبيقية وبرمجيات ونظم وأدوات التطوير ومرفقاتهال".

)١ حماية وامن شبكات المعلومات ؛أ.دعامر تحسين سهيل الصميدعي ؛جامعة قطر الطبعة الثانية

»دار الروائع للنشر ص41 .

لابد من وضع وتعريف خطة التصنيف والمجموعة الملائمة من الاجراءات التي تتبناها المؤسسة

لتغطية اصول المعلومات في اشكالها الطبيعية والالكترونية ؛وتعريف التصنيف لكل اصل يهدف الى

تغطية الانواع التاليةمن انشطة اعداد المعلومات :-

أ- النسخ .

ب- التخزين .

ه الارسال بالكلمة المنطوقة ويشمل الهاتف المحمول - البريد الصوتي 0.

؟- قائمة جرد الأصول :-

تساعد عملية جرد الاصول على ضمان الحماية المتميزة والفعالة لها ويتم جرد الاصول لاغراض

العمل مثل (الصحة و السلامة) أو عند تقدير القيمة المالية للاصول (( إدارة الأصول )) وان عملية

جرد جميع الأصول سمة مهمة من إدارة المخاطر ومن المهم إن تكون المؤسسة قادرة على تميز

أصولها والقيمة النسبية لها واهميتهاوتسطيع المؤسسة تزويد مستويات الحماية مستندة على هذه

المعلومات حيث تكون الحماية متوافقة مع القيمة واهمية الاصول . وما يميز جرد الاصول المهمة هو

ارتباطها بكل نظام المعلومات ويكون التميز بشكل واضح ويحددملكية الاصل وتصنيفة الامني “وان

يتم توثيق ذلك بالإضافة لموقع الأصول الحالي (مهمة عندما يتم محاولة التعويض من الفقد او الضرر

أمثلة الأصول المرتبطة بأنظمة المعلومات :-

أ)أصول معلوماتية :-ملفات البيانات وقواعد البيانات - وثائق النظام - أدله المستعمل -برامج تدربيه

ب)أصول برمجيات:-برامج تطبيقية وبرمجيات ونظم وأدوات التطوير ومرفقاتهال".

)١ حماية وامن شبكات المعلومات ؛أ.دعامر تحسين سهيل الصميدعي ؛جامعة قطر الطبعة الثانية

»دار الروائع للنشر ص41 .

ج)أصول طبيعية :-أجهزة الحاسبات والمعالجات - أجهزة تحويل وتوجيه -حاسبات محمولة -

وأجهزة اتصالات نقل البيانات مثل المودم وخلافة -أجهزة اتصالات تليفونية (مسارات -سنترال

داخلي -أجهزة فاكس)- أجهزة تخزين مغناطيسية(أشرطة وأقراص ) أجهزة تقنية (تجهيزات طاقة

تكييف) أثاث -وخلافة .

ه) الخدمات:- خدمات الاتصالات واستعمال الحاسبات - مرافق عامة -ومثال ذلك -تدفئة ..

اضاءة- قوة تيار كهربائي -تكييف١.

١-مطالب التامين الطبيعي لاماكن الحاسبات :- يجب استخدام نظم التحكم في الوصول لاماكن

الحاسبات باعتبارها مناطق أمنية تسمح نظم التحكم في الدخول للمصرح لهم فقط بالتواجد في

المناطق الأمنية وتمنع الآخرين غير المصرح لهم ولزيادة فعالية نظام التحكم في الوصول يلزم قدر

الإمكان تقليل وتقييد عدد المترددين أو الزائرين للمناطق .

تؤسس نظم التحكم في الدخول على تقسيم المكان الطبيعي لنظام المعلومات الى مناطق ذات درجات

امنية متدرجة- اصدار تصاريح مرور بالوان مختلفة مع تزويد التصاريح اذا امكن بوسائل تحديد

العمل - تحديد وسائل تامين كل منطقة مؤمنة .

تنقسم نظام التحكم في الدخول الى أربعة أقسام هي :- (( تتفي بت01تاة0112ط

أ) وسائل التعرف والتحقق من الهوية شاملا :- استخدام الخصائص الطبيعية مثل الصوت وبصمة اليد

وبصمة العين - استخدام اشياء يملكها الفرد مثل العملات الالكترونية والكروت المغناطيسية

والمفاتيج - استخدام كلمات المرور مثل الاسم كلمة المرور والأدلة والمصافحة ".

") شبكات المعلومات والاتصالات ؛ أ.د عامر ابراهيم جامعة قطر ؛ والدكتورة ايمان فاضل السامرائي

جامعة قطراء ص ٠١١

وأجهزة اتصالات نقل البيانات مثل المودم وخلافة -أجهزة اتصالات تليفونية (مسارات -سنترال

داخلي -أجهزة فاكس)- أجهزة تخزين مغناطيسية(أشرطة وأقراص ) أجهزة تقنية (تجهيزات طاقة

تكييف) أثاث -وخلافة .

ه) الخدمات:- خدمات الاتصالات واستعمال الحاسبات - مرافق عامة -ومثال ذلك -تدفئة ..

اضاءة- قوة تيار كهربائي -تكييف١.

١-مطالب التامين الطبيعي لاماكن الحاسبات :- يجب استخدام نظم التحكم في الوصول لاماكن

الحاسبات باعتبارها مناطق أمنية تسمح نظم التحكم في الدخول للمصرح لهم فقط بالتواجد في

المناطق الأمنية وتمنع الآخرين غير المصرح لهم ولزيادة فعالية نظام التحكم في الوصول يلزم قدر

الإمكان تقليل وتقييد عدد المترددين أو الزائرين للمناطق .

تؤسس نظم التحكم في الدخول على تقسيم المكان الطبيعي لنظام المعلومات الى مناطق ذات درجات

امنية متدرجة- اصدار تصاريح مرور بالوان مختلفة مع تزويد التصاريح اذا امكن بوسائل تحديد

العمل - تحديد وسائل تامين كل منطقة مؤمنة .

تنقسم نظام التحكم في الدخول الى أربعة أقسام هي :- (( تتفي بت01تاة0112ط

أ) وسائل التعرف والتحقق من الهوية شاملا :- استخدام الخصائص الطبيعية مثل الصوت وبصمة اليد

وبصمة العين - استخدام اشياء يملكها الفرد مثل العملات الالكترونية والكروت المغناطيسية

والمفاتيج - استخدام كلمات المرور مثل الاسم كلمة المرور والأدلة والمصافحة ".

") شبكات المعلومات والاتصالات ؛ أ.د عامر ابراهيم جامعة قطر ؛ والدكتورة ايمان فاضل السامرائي

جامعة قطراء ص ٠١١

ب) احقيات اوصلاحيات الدخول للبيانات والبرامج والتعامل مع وسائل أعداد البيانات شاملا :-

القراءة والكتابة - الإضافة - التعديل- الحذف - طباعة التقارير من خلال تصميم الدخول .

ج) تدقيق ماتم من تفاعلات على النظام .

ه) مراقبة الحسابات اليومية والختامية!" .

ويتم حماية المناطق الأمنية بوسائل مناسبة للسيطرة على الدخول لضمان إن الموظفين المصرح لهم

هم الوحدين الموجودين داخل مكان الحاسبات الالية - ولابد الاخذ بنظر الاعتبار وسائل التحكم التالية

-١ الإشراف على زوار المناطق الامنية حتى يتم خروجهم مع تسجيل وقت دخولهم ووقت خروجهم

ومن الضروري السماح لهم فقط بالزيارة في حالات معينة مصرح بها وفي اماكن محدده ويتم

"- التحكم في الدخول للمعلومات الحساسة واستخدام وسائل اعداد المعلومات يكون مقصورا فقط

على المصرح لهم مع الاستعانة بوسائل تحديد الهوية مثل البطاقات الشخصية والكروت ذات الرقم

الكودي الشخصي (([ عنعطتسييدص م«متامعتلنادت10 لصم ]01171

لتسجيل جميع حالات الدخول والخروج للمناطق الامنية .

“- ان يطلب من كل الموظفون لبس زي مميز مع اظهار بطاقات الهوية ومن الضروري ان يتشجعوا

لتحدي الغرباء غير المرافقين واي فرد لايلبس الزي المميز ولايضع بطاقة الهوية الظاهرة .

؛- استمرار تسجيل ومراجعة حالات الدخول والخروج للمناطق الامنية (".

"-تامين الأجهزة :- يعني الفقد أو الضرر أو التعديلات في الاصول مما يؤدي الى توقف الأنشطة

التشغيلية للمؤسسة .ولابد من حماية الاجهزة طبيعيا من اخطار البئية والتهديدات الامنية لمنع خطر

الوصول غير المصرح به الى البيانات وللحماية ضد الفقد او الضرر واتباع وسائل!".

. ٠١ ٠١ص“ شبكات المعلومات والاتصالات ؛المصدر السابق )١

.٠١ ")ادارة تامين نظم وشبكات المعلومات ؛المصدر السابق “ص6

.1١١١ص“ )شبكات المعلومات والاتصالات ؛المصدر السابق

القراءة والكتابة - الإضافة - التعديل- الحذف - طباعة التقارير من خلال تصميم الدخول .

ج) تدقيق ماتم من تفاعلات على النظام .

ه) مراقبة الحسابات اليومية والختامية!" .

ويتم حماية المناطق الأمنية بوسائل مناسبة للسيطرة على الدخول لضمان إن الموظفين المصرح لهم

هم الوحدين الموجودين داخل مكان الحاسبات الالية - ولابد الاخذ بنظر الاعتبار وسائل التحكم التالية

-١ الإشراف على زوار المناطق الامنية حتى يتم خروجهم مع تسجيل وقت دخولهم ووقت خروجهم

ومن الضروري السماح لهم فقط بالزيارة في حالات معينة مصرح بها وفي اماكن محدده ويتم

"- التحكم في الدخول للمعلومات الحساسة واستخدام وسائل اعداد المعلومات يكون مقصورا فقط

على المصرح لهم مع الاستعانة بوسائل تحديد الهوية مثل البطاقات الشخصية والكروت ذات الرقم

الكودي الشخصي (([ عنعطتسييدص م«متامعتلنادت10 لصم ]01171

لتسجيل جميع حالات الدخول والخروج للمناطق الامنية .

“- ان يطلب من كل الموظفون لبس زي مميز مع اظهار بطاقات الهوية ومن الضروري ان يتشجعوا

لتحدي الغرباء غير المرافقين واي فرد لايلبس الزي المميز ولايضع بطاقة الهوية الظاهرة .

؛- استمرار تسجيل ومراجعة حالات الدخول والخروج للمناطق الامنية (".

"-تامين الأجهزة :- يعني الفقد أو الضرر أو التعديلات في الاصول مما يؤدي الى توقف الأنشطة

التشغيلية للمؤسسة .ولابد من حماية الاجهزة طبيعيا من اخطار البئية والتهديدات الامنية لمنع خطر

الوصول غير المصرح به الى البيانات وللحماية ضد الفقد او الضرر واتباع وسائل!".

. ٠١ ٠١ص“ شبكات المعلومات والاتصالات ؛المصدر السابق )١

.٠١ ")ادارة تامين نظم وشبكات المعلومات ؛المصدر السابق “ص6

.1١١١ص“ )شبكات المعلومات والاتصالات ؛المصدر السابق

التحكم الخاصة بالحماية ضد المخاطر او الوصول غير المصرح به - وحماية وسائل المساندة مثل

التجهيز الكهربائي وشبكات البنية الاساسية 09.

“-صيانة الأجهزة :-

الأجهزة تبقى بالشكل الصالح لضمان توافرها المستمر وتكاملها ونزاهتهاووسائل التحكم التالية

تؤخذ في الاعتبار :

ب)ان يتم تنفيذ اعمال الصيانة والاصلاح بواسطة الفنيين المصرح لهم فقط .

ج)الاحتفاظ بوثائق الدعم الفني لكل جهاز يدون بها الاعطال المثبتة بها والاعطال الفعلية وتفاصيل كل

اعمال الصيانة الوقائية والتصحيحية التي تمت على كل الجهازبتوقيت حدوثها.

ه) تنفيذ وسائل سيطرة خاصة للاجهزة التي يتم اصلاحها خارج المؤسسة ويتم الالتزام بكل المطالب

التي تفرضها وثائق التامين على الاجهزة ".

رابعا:- نظم تامين الدخول على معدات نظم المعلومات :-

-١ مطالب التحكم في احقية الدخول :- يعني التحكم في أحقية الدخول للمصادر التشغيلية للنظام

والحصول على المعلومات وتنقسم تأمين الدخول على معدات نظم المعلومات إلى قسمين :-

أ- وسائل التعرف على المستخدم:- يشمل التعرف على المستخدم («100)1528)10) بتحديد الاسم

يليها التحقق من الشخصية (010110018003) للتأكد من أن المستخدم الذي حدد اسمه هو نفس

المستخدم. ويتم التعرف على المستخدم من خلال مزيج من الوسائل هي :-

-١ اسم المستخدم.

'- شيء يميز المستخدم ذاته مثل الصورة والبصمة او الصوت وشبكة العين .

*- وسيلة خاصة مميزة توجد لدى الشخص ولاتوجد لدى غيره هي المفاتيح والبطاقات ( الشخصية +

مغناطيسية؛ الكترونية ) ".

.١١١ص“ شبكات المعلومات والاتصالات ءالمصدر السابق )١

+ نظم المعلومات المحوسبة ؛ الاستاذ الدكتور عامر قنديلجي والدكتور علاء الدين الجنابي )”

التجهيز الكهربائي وشبكات البنية الاساسية 09.

“-صيانة الأجهزة :-

الأجهزة تبقى بالشكل الصالح لضمان توافرها المستمر وتكاملها ونزاهتهاووسائل التحكم التالية

تؤخذ في الاعتبار :

ب)ان يتم تنفيذ اعمال الصيانة والاصلاح بواسطة الفنيين المصرح لهم فقط .

ج)الاحتفاظ بوثائق الدعم الفني لكل جهاز يدون بها الاعطال المثبتة بها والاعطال الفعلية وتفاصيل كل

اعمال الصيانة الوقائية والتصحيحية التي تمت على كل الجهازبتوقيت حدوثها.

ه) تنفيذ وسائل سيطرة خاصة للاجهزة التي يتم اصلاحها خارج المؤسسة ويتم الالتزام بكل المطالب

التي تفرضها وثائق التامين على الاجهزة ".

رابعا:- نظم تامين الدخول على معدات نظم المعلومات :-

-١ مطالب التحكم في احقية الدخول :- يعني التحكم في أحقية الدخول للمصادر التشغيلية للنظام

والحصول على المعلومات وتنقسم تأمين الدخول على معدات نظم المعلومات إلى قسمين :-

أ- وسائل التعرف على المستخدم:- يشمل التعرف على المستخدم («100)1528)10) بتحديد الاسم

يليها التحقق من الشخصية (010110018003) للتأكد من أن المستخدم الذي حدد اسمه هو نفس

المستخدم. ويتم التعرف على المستخدم من خلال مزيج من الوسائل هي :-

-١ اسم المستخدم.

'- شيء يميز المستخدم ذاته مثل الصورة والبصمة او الصوت وشبكة العين .

*- وسيلة خاصة مميزة توجد لدى الشخص ولاتوجد لدى غيره هي المفاتيح والبطاقات ( الشخصية +

مغناطيسية؛ الكترونية ) ".

.١١١ص“ شبكات المعلومات والاتصالات ءالمصدر السابق )١

+ نظم المعلومات المحوسبة ؛ الاستاذ الدكتور عامر قنديلجي والدكتور علاء الدين الجنابي )”

؛- معلومة سرية يعرفها الاشخاص المصرح لهم فقط مثل كلمة المرور والرقم السري .

*- المصافحة وفيها يتم اعطاء المستخدم عملية سرية او دالة سرية تكون معروفة للحاسب وعندما

بحساب القيمة طبقا للعملية السرية أو الدالة السرية ويدخلها للحاسب ليسمج له بالدخول الى النظام .

ب- وسائل احقيات او متيازات الدخول الى البيانات :- ويتم فيها استخدام مصفوفة الدخول التي تنظم

علاقة ثلاثية بين المستخدم - والمصادر العملياتية التي من حق المستخدم الدخول اليها ( تسمى

الاقفال ) وامتيازات دخول المستخدم المعين على المصادر الخاصه به ( تسمى المفاتيح ) وتشمل

تفاعلات التعامل مثل القراءه فقط - القراءه والكتابة - ( التعديل - الاضافة -الحذف) ويجب ان يتم

التحكم في احقية الدخول على المعلومات وعلى عمليات التشغيل للنظام على اساس مطالب التأمين

والسرية (0.

"- قواعد التحكم في احقية الدخول :- يجب مراعاه العوامل التالية عند تحديد قواعد التحكم في احقية

الدخول :-

أ- التمييز بين قواعد التي يمكن ان تكون اجبارية والقواعد الاختيارية .

ب- تاسيس قواعد التحكم اما على اساس القاعده الحذرة :- ( عموما كل شيء غير مصرح به مالم

يسمح به بشكل واضح ).

او القاعده المرنة :- ( كل شيء مسموح به طالما لم يتم تحريمه ).

ج- عند اعداد المعلومات يتم مراعاة التغير في تصنيف وترقيم المعلومات التي تتم بوسائل الية وذلك

الترقيم المحدد بواسطة تقدير المستخدم .

ه - مراعاه التغير في احقية الدخول الممنوحة للمستخدم التي تتم بوسائل الية وتلك المعطاه له من

قبل الادارة ,

و- التميز بين القواعد التي تتطلب لموافقة اضافية من المدير وتلك التي لاتحتاج موافقات اضافية (.

. ١7ص“ نظم المعلومات المحوسبة؛ المصدر السابق )١

. تكنولوجيا أمنية المعلومات وأنظمة الحماية ؛ المصدر السابق ؛ ص1446 )'

*- المصافحة وفيها يتم اعطاء المستخدم عملية سرية او دالة سرية تكون معروفة للحاسب وعندما

بحساب القيمة طبقا للعملية السرية أو الدالة السرية ويدخلها للحاسب ليسمج له بالدخول الى النظام .

ب- وسائل احقيات او متيازات الدخول الى البيانات :- ويتم فيها استخدام مصفوفة الدخول التي تنظم

علاقة ثلاثية بين المستخدم - والمصادر العملياتية التي من حق المستخدم الدخول اليها ( تسمى

الاقفال ) وامتيازات دخول المستخدم المعين على المصادر الخاصه به ( تسمى المفاتيح ) وتشمل

تفاعلات التعامل مثل القراءه فقط - القراءه والكتابة - ( التعديل - الاضافة -الحذف) ويجب ان يتم

التحكم في احقية الدخول على المعلومات وعلى عمليات التشغيل للنظام على اساس مطالب التأمين

والسرية (0.

"- قواعد التحكم في احقية الدخول :- يجب مراعاه العوامل التالية عند تحديد قواعد التحكم في احقية

الدخول :-

أ- التمييز بين قواعد التي يمكن ان تكون اجبارية والقواعد الاختيارية .

ب- تاسيس قواعد التحكم اما على اساس القاعده الحذرة :- ( عموما كل شيء غير مصرح به مالم

يسمح به بشكل واضح ).

او القاعده المرنة :- ( كل شيء مسموح به طالما لم يتم تحريمه ).

ج- عند اعداد المعلومات يتم مراعاة التغير في تصنيف وترقيم المعلومات التي تتم بوسائل الية وذلك

الترقيم المحدد بواسطة تقدير المستخدم .

ه - مراعاه التغير في احقية الدخول الممنوحة للمستخدم التي تتم بوسائل الية وتلك المعطاه له من

قبل الادارة ,

و- التميز بين القواعد التي تتطلب لموافقة اضافية من المدير وتلك التي لاتحتاج موافقات اضافية (.

. ١7ص“ نظم المعلومات المحوسبة؛ المصدر السابق )١

. تكنولوجيا أمنية المعلومات وأنظمة الحماية ؛ المصدر السابق ؛ ص1446 )'

التحكم في الدخول على خدمات الشبكات الداخلية والخارجية - وسائل التحكم هذه ضرورية لضمان

الضروري التاكد من اجراءات التحكم التالية :-

أ- وجود وصلات ربط ملائمة ومؤمنة بين شبكة المؤسسة والشبكات المملوكة للمؤسسات الاخرى

ب - تنفيذ اليات مناسبة للتحقق من هوية مستخدمي الشبكات والأجهزة .

ج- وجود وسائل سيطرة لاحقية وصلاحيات دخول المستخدم للحصول على المعلومات ,(

١)تكنولوجيا أمنية المعلومات وأنظمة الحماية؛المصدر السابق +ص7١5١ .

الضروري التاكد من اجراءات التحكم التالية :-

أ- وجود وصلات ربط ملائمة ومؤمنة بين شبكة المؤسسة والشبكات المملوكة للمؤسسات الاخرى

ب - تنفيذ اليات مناسبة للتحقق من هوية مستخدمي الشبكات والأجهزة .

ج- وجود وسائل سيطرة لاحقية وصلاحيات دخول المستخدم للحصول على المعلومات ,(

١)تكنولوجيا أمنية المعلومات وأنظمة الحماية؛المصدر السابق +ص7١5١ .

كتابات مشابهة

ملخص اوامر سيسكو

كتاب مختصر يشرح اهم واكثر اوامر سيسكو استخداماً لكل من الروترات والسويجات تأليف:

كتاب شامل في الشبكات

كتاب كبير قرابة 200 صفحة يتحدث باستفاضة عن الشبكات.

تلخيص بسيط لمنهج CCNA-1 باللغة العربية

شرح ولا أروع عن منهج CCNA-1 رح تستفيدو كثير .. تأليف:

ال-CCNA Commands in Arabic

كتاب جميل جدا في الشبكات يشرح كل اوامر سيسكو بطريقه سهله وبسيطه تأليف:

ملخص النظري لكورس CCNA بالعامية

ملخص بالعامية بيراجع الجزء الاول من الكورس بطريقة سهلة وبسيطة جدا وبالعامية المصرية لازم تقراة كويس تأليف:

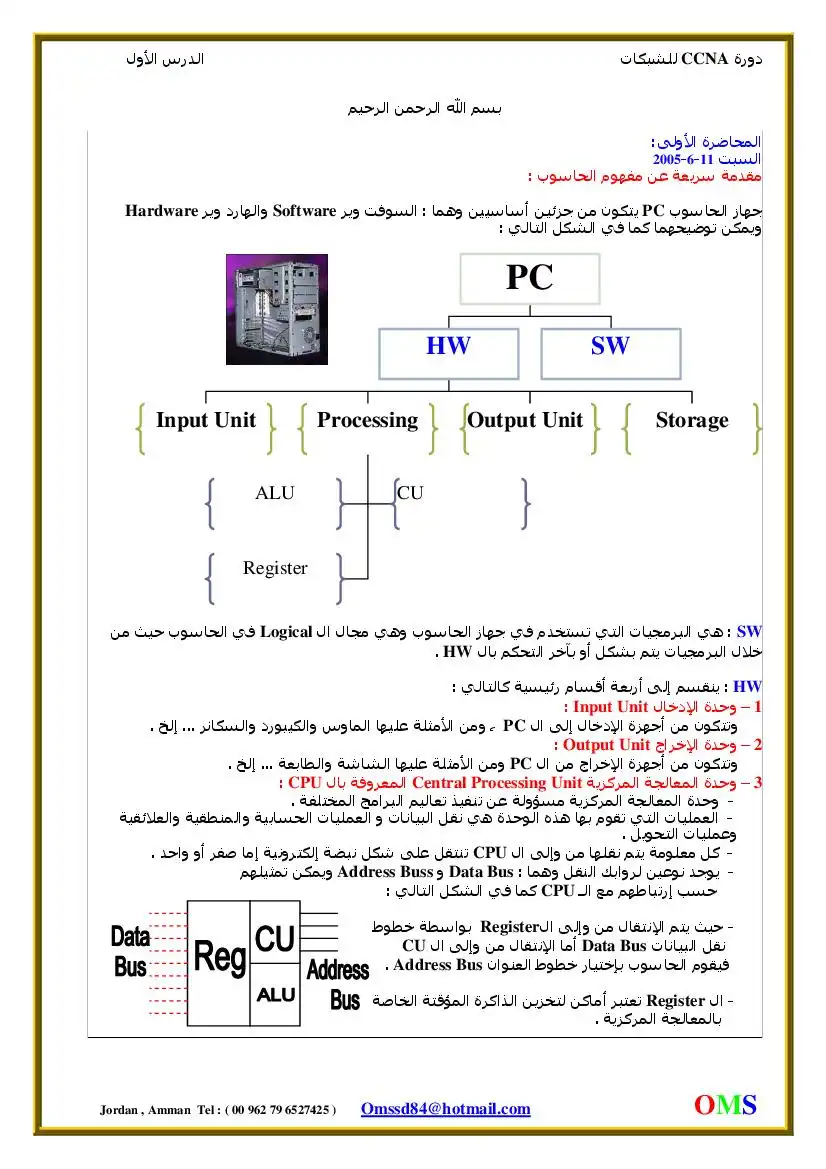

كتاب فى احترف منهاج ال CCNA من شركة Cisco بأسلوب مبسط

مفهوم الشبكات أصبح من الواجب تعلمه على أي مستخدم إنترنت ... وبالتالي هناك بعض المفاهيم الضرورية في هذا المجال .. جاء هذا الكتاب ليقدم لك الفكرة...