إن الشبكة المحلية اللاسلكية هي البساطة ذاتهاء فهي تتألف من مكونين لا

)١ بطاقة الاتصال اللاسلكي: تثبت هذه البطاقة في الحاسوب أو أي

جهاز نرغب أن يكون عضوا في الشبكة اللاسلكية كالطابعات مثلا؛

وكما مر معنا فإن معظم الحواسيب المحمولة تآتي مزودة بهذه

البطاقة من مصنعها؛ أما الحواسيب المحمولة غير المزودة بالبطاقة

أو الأجهزة الأخرى فلا بد من تزويدها بها لتكون قادرة على

الاتصال؛ و في الشكل رقم )١( أحد أنواع كروت الاتصال اللاسلكي

الشكل رقم ::)١( بطاقة الاتصال اللاسدكي

ودور بطاقة الاتصال تمرير البيانات جيئة و ذهابا بين الحاسوب و

الشبكة اللاسلكية؛ فهي نقطة الوصل بين الطرفين.

») نقطة الدخول إلى الشبكة: وهذه تسمى (0111 000688) و هي

عبارة عن جهاز صغير به هوائي صغير كما في الشكل رقم (0) :و

يبث الجهاز الموجات الكهر ومغناطيسية لنقل البيانات بين نقطة

الدخول و الأجهزة المزودة ببطاقات الاتصال بالشبكة اللاسلكية

مقدمة في الشبكات اللاسلكية

الوصف

الكتاب هو عبارة عن مقدمة في الشبكات اللاسلكية بمختلف مجالاتها وعلومها

السابق ذكرها في الفقرة السابقة؛ و بعمل هذه النقطة مع الأجهزة

يتألف لدينا شبكة لاسلكية كما في الشكل رقم (©).

الشكل رقم (0)

وفي معظم الأحيان نرغب في أن نربط الشبكة اللاسلكية بشبكة

المعلومات الأم في المنشأة؛ أو بشبكة الإنترنت؛ و يتحقق هذا بربط

جهاز في الشبكة اللاسلكية الاتصال بالشبكة الأم أو الدخول إلى

الإنترنت الوصول إلى الأجهزة التي تؤلف الشبكة اللاسلكية.

الشكل رقم (7): شبكة لاسلكية مزودة بنقطة دخول

يتألف لدينا شبكة لاسلكية كما في الشكل رقم (©).

الشكل رقم (0)

وفي معظم الأحيان نرغب في أن نربط الشبكة اللاسلكية بشبكة

المعلومات الأم في المنشأة؛ أو بشبكة الإنترنت؛ و يتحقق هذا بربط

جهاز في الشبكة اللاسلكية الاتصال بالشبكة الأم أو الدخول إلى

الإنترنت الوصول إلى الأجهزة التي تؤلف الشبكة اللاسلكية.

الشكل رقم (7): شبكة لاسلكية مزودة بنقطة دخول

كما نستطيع تكوين شبكة لاسلكية دون استخدام نقطة دخول إلى الشبكة؛

وفي هذه الحال فإن كل ما نحتاجه هو أجهزة مزودة ببطاقات اتصال

لاسلكي؛ و يكون شكل الشبكة كما في الشكل رقم (4).

الشكل رقم (4):: شبكة لاسلكية بسيطة (بدون نقطة دخول)

وفي هذه الحال فإن كل ما نحتاجه هو أجهزة مزودة ببطاقات اتصال

لاسلكي؛ و يكون شكل الشبكة كما في الشكل رقم (4).

الشكل رقم (4):: شبكة لاسلكية بسيطة (بدون نقطة دخول)

كيف د الشبكة اللاسلكية :

كما أن مكونات الشبكة المحلية اللاسلكية بسيطة فكذلك طريقة عملهاء

وذلك أنه بعد إيصال الطاقة إلى نقطة الدخول إلى الشبكة و الأجهزة

المزودة ببطاقة الاتصال اللاسلكي ووضع الجميع في وضع التشغيل

يحدث ما يلي:

)١ ترسل نقطة الدخول إلى الشبكة نبضات إليكترونية على فترات

")تلتقط الأجهزة هذه النبضات التي تحوي في طياتها معلومات مهمة

تساعد الأجهزة على الاستجابة و تهيئة نفسها للاتصال؛ ومن أهم

هذه المعلومات ما يعرف باسم ]58 587010668)

(11611116 الذي يعرف اختصارا باسم (55110)؛ وهو ما يميز

شبكة لاسلكية عن أخرى.

و لحماية الرسائل المتبادلة داخل الشبكة اللاسلكية تشفر باستخدام نظام

تشفير يعرف اختصارا باسم (11/1521), و لكن نظام التشفير هذا يعاني من

نقاط ضعف عدة يمكن للمهاجم النفاذ من خلالها و تهديد الشبكة

كما أن مكونات الشبكة المحلية اللاسلكية بسيطة فكذلك طريقة عملهاء

وذلك أنه بعد إيصال الطاقة إلى نقطة الدخول إلى الشبكة و الأجهزة

المزودة ببطاقة الاتصال اللاسلكي ووضع الجميع في وضع التشغيل

يحدث ما يلي:

)١ ترسل نقطة الدخول إلى الشبكة نبضات إليكترونية على فترات

")تلتقط الأجهزة هذه النبضات التي تحوي في طياتها معلومات مهمة

تساعد الأجهزة على الاستجابة و تهيئة نفسها للاتصال؛ ومن أهم

هذه المعلومات ما يعرف باسم ]58 587010668)

(11611116 الذي يعرف اختصارا باسم (55110)؛ وهو ما يميز

شبكة لاسلكية عن أخرى.

و لحماية الرسائل المتبادلة داخل الشبكة اللاسلكية تشفر باستخدام نظام

تشفير يعرف اختصارا باسم (11/1521), و لكن نظام التشفير هذا يعاني من

نقاط ضعف عدة يمكن للمهاجم النفاذ من خلالها و تهديد الشبكة

نقاطط ضعف الشبكات اللاسلكية :

للشبكات المحلية اللاسلكية عدد كبير من المزايا مما يضفي عليها

تتميز جاذبية يصعب مقاومتهاء و لن نجاوز الحقيقة إذا قلنا أن هذه

الجاذبية هي وراء كثير من نقاط الضعف التي يعاني منها هذا النوع من

الشبكات؛ وذلك لأن كثيرين يندفعون إلى تركيب شبكات لاسلكية سواء

في محيط عملهم أو شي منازلهم دون أن يكون لهم أدنى دراية بكيفية

شبكات غير آمنة. و بحسب نسخة عام 1004م من التقرير المشترك الذي

يصدره في الولايات المتحدة الأمريكية كل من معهد أمن الحاسوب و

إما أن مستوى الحماية فيها ضحيف أو أنه لا يوجد فيها أي نوع من

باستخدام معدات و برامج متوفرة بأسعار في متناول كثير من الناس.

يمكن إجمال أهم نقاط ضحف الشبكات اللاسلكية المتعددة في الآ

)١ بسبب سهولة تركيب و تشغيل الشبكات اللاسلكية فإن كثيرا ممن

كافية بأمن المعلومات؛ و بالتالي فإنهم - في كثير من الأحيان -

لا يعرفون كيف يهيئتون الإعدادات - خاصة المتعلقة بأمن الشبكة -

بشكل صحيح فيتركون ثغرات أمنية كبيرة في الشبكات اللاسلكية

التي أقاموها. ومن أمثلة ذلك ترك قيمة (([551) الأصلية دون

تغيير مما يسهل على المهاجم الاشتراك في الشبكة اللاسلكية. و إذا

كانت المنشأة لا تملك سياسات تحدد ما يمكن و مالا يمكن عمله

فيما يتعلق بأمن المعلومات فإنه كثير ما يقوم الموظفون بتركيب

للشبكات المحلية اللاسلكية عدد كبير من المزايا مما يضفي عليها

تتميز جاذبية يصعب مقاومتهاء و لن نجاوز الحقيقة إذا قلنا أن هذه

الجاذبية هي وراء كثير من نقاط الضعف التي يعاني منها هذا النوع من

الشبكات؛ وذلك لأن كثيرين يندفعون إلى تركيب شبكات لاسلكية سواء

في محيط عملهم أو شي منازلهم دون أن يكون لهم أدنى دراية بكيفية

شبكات غير آمنة. و بحسب نسخة عام 1004م من التقرير المشترك الذي

يصدره في الولايات المتحدة الأمريكية كل من معهد أمن الحاسوب و

إما أن مستوى الحماية فيها ضحيف أو أنه لا يوجد فيها أي نوع من

باستخدام معدات و برامج متوفرة بأسعار في متناول كثير من الناس.

يمكن إجمال أهم نقاط ضحف الشبكات اللاسلكية المتعددة في الآ

)١ بسبب سهولة تركيب و تشغيل الشبكات اللاسلكية فإن كثيرا ممن

كافية بأمن المعلومات؛ و بالتالي فإنهم - في كثير من الأحيان -

لا يعرفون كيف يهيئتون الإعدادات - خاصة المتعلقة بأمن الشبكة -

بشكل صحيح فيتركون ثغرات أمنية كبيرة في الشبكات اللاسلكية

التي أقاموها. ومن أمثلة ذلك ترك قيمة (([551) الأصلية دون

تغيير مما يسهل على المهاجم الاشتراك في الشبكة اللاسلكية. و إذا

كانت المنشأة لا تملك سياسات تحدد ما يمكن و مالا يمكن عمله

فيما يتعلق بأمن المعلومات فإنه كثير ما يقوم الموظفون بتركيب

شبكات لاسلكية دون علم الجهة المسؤولة عن و أمن

المعلومات. و يكون الأمر أشد خطرا إذا كانت الشبكة اللاسلكية

مربوطة بالشبكة الأم للمنشأة لأن ذلك يعني فتح ثغرة خفية في

الدفاعات التي أقامتها الجهة المسؤولة عن تقنية و أمن المعلومات.

») وضع نقاط الدخول إلى الشبكة في أماكن مفتوحة مثل الممرات و

القاعات:ء أي أنه بإمكان أي شخص أخذها من موقعها و العبث

©؟) سهولة تعرضها للهجمات المؤدية إلى تعطيل الخدمة 01 [16118)

(©561710 الذي يجعل أعضاء الشبكة اللاسلكية غير قادرين على

تبادل المعلومات بينهم؛ هذا النوع من الهجمات يعتبر من أخطر ما

تتعرض له الشبكات اللاسلكية لاعتبارات أهمها:

آ) أن الشبكات اللاسلكية تعتمد على نطاق ترددي ضمن الطيف

الكهرو مغناطيسي لنقل البيانات؛ و يمكن بسهولة التشويش على

ذلك النطاق الترددي لتوفر الأجهزة اللازمة للتشويش و رخص

ب) وفقا لما جاء في نسخة عام 1004م من التقرير المشترك الذي

يصدره في الولايات المتحدة الأمريكية كل من معهد أمن

الحاسوب و مكتب التحقيقات الفدرالي فإن هجمات تعطيل

الخدمة تبوأت المركز الأول -مشاركة مع الهجمات باستخدام

ج) هناك ثغرات في تصميم البروتوكول الذي يدير عملية انضمام

الأعضاء إلى الشبكة؛ وقد مر معنا أنه آثناء تأسيس الاتصال بين

نقطة الدخول و الأجهزة الراغبة في الاتصال بالشبكة ترسل

نقطة الدخول نبضات إليكترونية على فترات منتظمة معلنة عن

الأجهزة على الاستجابة و تهيئة نفسها للاتصال. و تستمر نقطة

المعلومات. و يكون الأمر أشد خطرا إذا كانت الشبكة اللاسلكية

مربوطة بالشبكة الأم للمنشأة لأن ذلك يعني فتح ثغرة خفية في

الدفاعات التي أقامتها الجهة المسؤولة عن تقنية و أمن المعلومات.

») وضع نقاط الدخول إلى الشبكة في أماكن مفتوحة مثل الممرات و

القاعات:ء أي أنه بإمكان أي شخص أخذها من موقعها و العبث

©؟) سهولة تعرضها للهجمات المؤدية إلى تعطيل الخدمة 01 [16118)

(©561710 الذي يجعل أعضاء الشبكة اللاسلكية غير قادرين على

تبادل المعلومات بينهم؛ هذا النوع من الهجمات يعتبر من أخطر ما

تتعرض له الشبكات اللاسلكية لاعتبارات أهمها:

آ) أن الشبكات اللاسلكية تعتمد على نطاق ترددي ضمن الطيف

الكهرو مغناطيسي لنقل البيانات؛ و يمكن بسهولة التشويش على

ذلك النطاق الترددي لتوفر الأجهزة اللازمة للتشويش و رخص

ب) وفقا لما جاء في نسخة عام 1004م من التقرير المشترك الذي

يصدره في الولايات المتحدة الأمريكية كل من معهد أمن

الحاسوب و مكتب التحقيقات الفدرالي فإن هجمات تعطيل

الخدمة تبوأت المركز الأول -مشاركة مع الهجمات باستخدام

ج) هناك ثغرات في تصميم البروتوكول الذي يدير عملية انضمام

الأعضاء إلى الشبكة؛ وقد مر معنا أنه آثناء تأسيس الاتصال بين

نقطة الدخول و الأجهزة الراغبة في الاتصال بالشبكة ترسل

نقطة الدخول نبضات إليكترونية على فترات منتظمة معلنة عن

الأجهزة على الاستجابة و تهيئة نفسها للاتصال. و تستمر نقطة

للمحافظة على الاتصال بين أعضاء الشبكة. و لكن المشكلة أن

الرسائل التي تحملها هذه النبضات تبث دون أي نوع من الحماية

فإنه يمكن للمهاجم إرسال نبضات مزورة تحمل هوية نقطة

الدخول الحقيقة؛ و يحمل تلك النبضات رسالة تطلب من جميع

الأجهزة المرتبطة بالشبكة إنهاء الاتصالء و هذا يقطع عمل

الشبكة و يعطل الخدمة.

؛) أيضا بسبب طريقة عمل الشبكات اللاسلكية و اعتمادها على الطيف

الكهرو مغناطيسي فإنها عرضة بشكل خطير للتنصت إذ توجد أجهزة

خاصة يمكن للمهاجم استخدامها لبث نداءات لاسلكية؛ و بسبب طبيعة

يكشف وجود الشبكة اللاسلكية و عندها يقوم المهاجم باستخدام

أجهزة أخرى لالتقاط الرسائل المتبادلة داخل تلك الشبكة. و قد

مر بنا أن الرسائل المتبادلة يمكن حمايتها باستخدام نظام

تشفير (1/0/12),. و كما ذكرنا سابق فإن هناك نقاط ضعف في

نظام التشفير هذا منها قدرة المهاجم على معرقة المفتاح المستخدم

في عملية التشفيرء و بالتالي يمكنه فك تشفير الرسائل التي

الرسائل التي تحملها هذه النبضات تبث دون أي نوع من الحماية

فإنه يمكن للمهاجم إرسال نبضات مزورة تحمل هوية نقطة

الدخول الحقيقة؛ و يحمل تلك النبضات رسالة تطلب من جميع

الأجهزة المرتبطة بالشبكة إنهاء الاتصالء و هذا يقطع عمل

الشبكة و يعطل الخدمة.

؛) أيضا بسبب طريقة عمل الشبكات اللاسلكية و اعتمادها على الطيف

الكهرو مغناطيسي فإنها عرضة بشكل خطير للتنصت إذ توجد أجهزة

خاصة يمكن للمهاجم استخدامها لبث نداءات لاسلكية؛ و بسبب طبيعة

يكشف وجود الشبكة اللاسلكية و عندها يقوم المهاجم باستخدام

أجهزة أخرى لالتقاط الرسائل المتبادلة داخل تلك الشبكة. و قد

مر بنا أن الرسائل المتبادلة يمكن حمايتها باستخدام نظام

تشفير (1/0/12),. و كما ذكرنا سابق فإن هناك نقاط ضعف في

نظام التشفير هذا منها قدرة المهاجم على معرقة المفتاح المستخدم

في عملية التشفيرء و بالتالي يمكنه فك تشفير الرسائل التي

الأخطار الأمنية المحتملة على الشبكات اللاسلكية:

5 اتصال أشخاص غير مصرحين بالإشارات اللاسلكية و بالتالي الاتصال

بالشبكة اللاسلكية ككل.

5 بإمكان ١ بين من التقاط اءة البيانات المرسلة الهواء.

ب بين من و ب هو

5 بإمكان الموظفين من تركيب شبكات لاسلكية في مكاتبهم و بالتالي

خرق قوانين حماية الشبكة في منظماتهم.

5 يمكن للمخربين اختراق الشبكات اللاسلكية بسهولة بواسطة برامج

5 حرب الشوارع و هو مصطلح للتعبير عن التجوال بغرض اكتشاف و

اختراق شبكات لاسلكية غير محمية.

5 اتصال أشخاص غير مصرحين بالإشارات اللاسلكية و بالتالي الاتصال

بالشبكة اللاسلكية ككل.

5 بإمكان ١ بين من التقاط اءة البيانات المرسلة الهواء.

ب بين من و ب هو

5 بإمكان الموظفين من تركيب شبكات لاسلكية في مكاتبهم و بالتالي

خرق قوانين حماية الشبكة في منظماتهم.

5 يمكن للمخربين اختراق الشبكات اللاسلكية بسهولة بواسطة برامج

5 حرب الشوارع و هو مصطلح للتعبير عن التجوال بغرض اكتشاف و

اختراق شبكات لاسلكية غير محمية.

وسائل حماية الشبكات اللاسلكية

تتطلب حماية الشبكات اللاسلكية اتخاذ عدد من الخطوات الاحترازية؛ و لكن

يمكن إجمال أهم ذلك في النقاط التالية:

)١ وضع سياسات تحدد المسموح به و الممنوع فيما يتعلق بأمن المعلومات؛

و توفير آليات لتنفين تلك السياسات و اكتشاف المخالفين و التعامل

") التحقق من أن الشبكات اللاسلكية تنشا و تدار من قبل أشخاص

متخصصين في هذا المجال و منع الهواة و قليلي الدراية من القيام بهذه

الأعمال.كما يجب التأكد أن كل ذلك يتم وفق سياسات و إجراءات تضمن

آمن المعلومات.

») تغيير الأوضاع الأصلية لمعدات و برامج الشبكات اللاسلكية؛ وهذا يجب

؛) مراقبة شبكات المعلومات لاكتشاف أي أنشطة مشبوهة.

*) حسن اختيار المواقع التي توضع فيها نقطة الاتصال بالشبكة بحيث تكون

النقطة محمية؛ كما يكون بثها الكهرومغناطيسي موجها إلى داخل البيت أو

المنشأة قدر الإمكان و تقليل ما يبث نحو الخارج لتقليل فرص التقاط البث.

+) تشغيل بروتوكولات التحقق من الهوية و أنظمة تشفير قوية لتآمين

تتطلب حماية الشبكات اللاسلكية اتخاذ عدد من الخطوات الاحترازية؛ و لكن

يمكن إجمال أهم ذلك في النقاط التالية:

)١ وضع سياسات تحدد المسموح به و الممنوع فيما يتعلق بأمن المعلومات؛

و توفير آليات لتنفين تلك السياسات و اكتشاف المخالفين و التعامل

") التحقق من أن الشبكات اللاسلكية تنشا و تدار من قبل أشخاص

متخصصين في هذا المجال و منع الهواة و قليلي الدراية من القيام بهذه

الأعمال.كما يجب التأكد أن كل ذلك يتم وفق سياسات و إجراءات تضمن

آمن المعلومات.

») تغيير الأوضاع الأصلية لمعدات و برامج الشبكات اللاسلكية؛ وهذا يجب

؛) مراقبة شبكات المعلومات لاكتشاف أي أنشطة مشبوهة.

*) حسن اختيار المواقع التي توضع فيها نقطة الاتصال بالشبكة بحيث تكون

النقطة محمية؛ كما يكون بثها الكهرومغناطيسي موجها إلى داخل البيت أو

المنشأة قدر الإمكان و تقليل ما يبث نحو الخارج لتقليل فرص التقاط البث.

+) تشغيل بروتوكولات التحقق من الهوية و أنظمة تشفير قوية لتآمين

كتابات مشابهة

ملخص اوامر سيسكو

كتاب مختصر يشرح اهم واكثر اوامر سيسكو استخداماً لكل من الروترات والسويجات تأليف:

كتاب شامل في الشبكات

كتاب كبير قرابة 200 صفحة يتحدث باستفاضة عن الشبكات.

تلخيص بسيط لمنهج CCNA-1 باللغة العربية

شرح ولا أروع عن منهج CCNA-1 رح تستفيدو كثير .. تأليف:

ال-CCNA Commands in Arabic

كتاب جميل جدا في الشبكات يشرح كل اوامر سيسكو بطريقه سهله وبسيطه تأليف:

ملخص النظري لكورس CCNA بالعامية

ملخص بالعامية بيراجع الجزء الاول من الكورس بطريقة سهلة وبسيطة جدا وبالعامية المصرية لازم تقراة كويس تأليف:

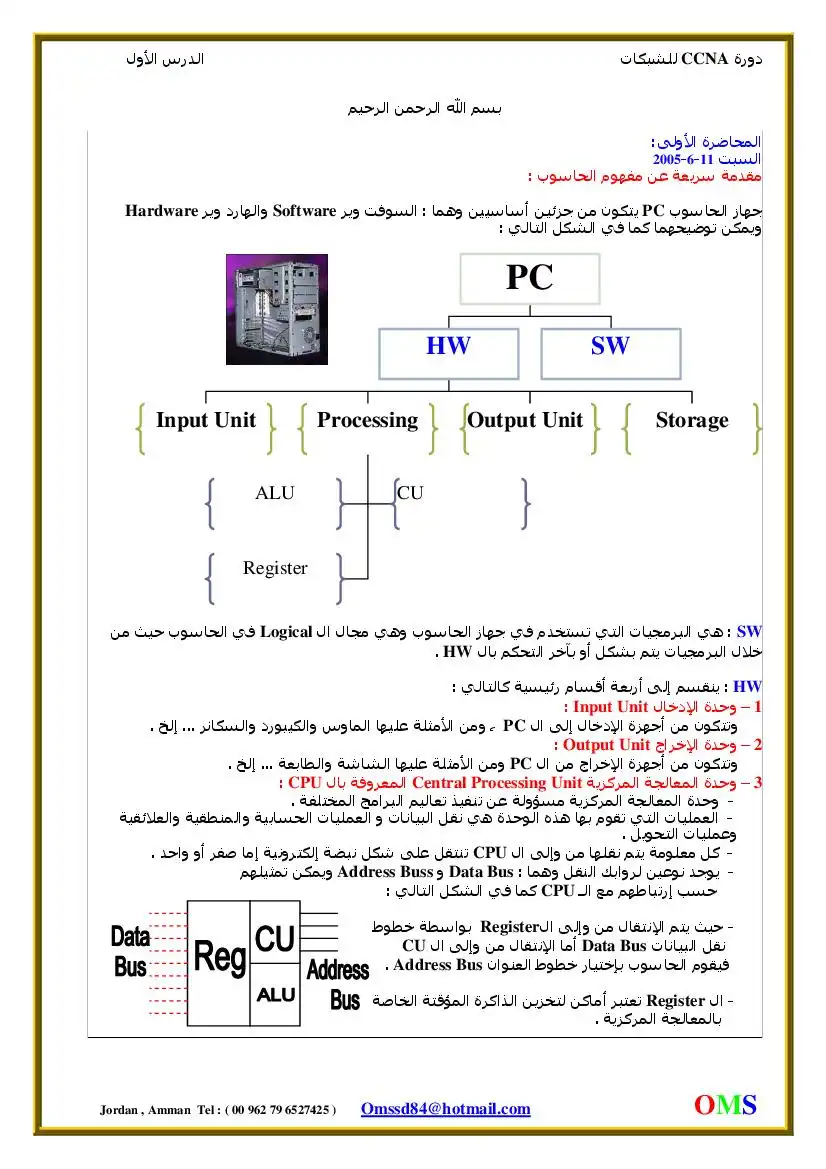

كتاب فى احترف منهاج ال CCNA من شركة Cisco بأسلوب مبسط

مفهوم الشبكات أصبح من الواجب تعلمه على أي مستخدم إنترنت ... وبالتالي هناك بعض المفاهيم الضرورية في هذا المجال .. جاء هذا الكتاب ليقدم لك الفكرة...