أمن الشبكات السلكية -

يوفر هذا البروتوكول التشفير والتوقيع للبيانات معا 5080108 300 5060/0100 ١ ومن

عند ارسال المعلومات عن طريق !1610/08 ©0001 . في الشبكة السلكية +

يوفر ال58ع المزايا التاليه:

يستخدم ال©1056 تزوير هويته “(هوية المرسل).

”. التشفير للبيانات 500101017 0318

حيث يوفر التشفير للبيانات لحمايتها من التعديل أو التغيير أو القراءة +

الوظيفة الاساسيه لهذا البروتوكول هي ضمان الكيفيه وعملية توزيع ومشاركة المفاتيح 6/5

بين مستخدمي ال1058 ؛ فهو بروتوكول ال068013100 اي النقاش في نظام ال©1056 كما انه

يعمل على تاكيد طريقة الموثوقيه 201080103400 والمفاتيح الواجب استخدامها ونوعها (حيث ان

ال©1058 يستخدم التشفير “085 وهو عباره عن زوج من المفاتيح ذاتها يتولد عشوائيا بطرق حسابيه

التشفير المتوازي ويستخدم تقنية العا 0111/2146 ٠

5 ع1058 : أي طرق أو أنواع ال1586 التي يستخدمها في الشبكة . ينقسم

1181050011 1/1006 نظام النقل .١

. 1001106 1/1006 نظام النفق ."

أمن الشبكات السلكية

الوصف

يتحدث الكتاب عن الطرق البرمجية لحماية الشبكات المحلية السلكية

و كذلك عن أنواع الكيبالت المستخدمة

ا. نظام النقل 1/1006 713050011

التشفير للبيانات التي تتطابق والسياسه المتبعه في ال©1058 بين أي جهازين في الشبكة ١ أي يوفر

الحركة التي تتم على المنفذ 77 وهو منفذ ال781064 - حيث أن ال761061 ترسل كل شيء مثلما هو

دون تشفير 78<*4 01310 - فاذا تمت محادثه بين السيرفر أو مستخدم ومستخدم آخر على هذا المنفذ

فان ال©1058 يقوم بتشفير كل البيانات المرسلة من لحظت خروجها من جهاز المستخدم إلى لحظه

لله يتم تطبيق هذا النظام 1/1008 778058031 في الحالات التالية :

أولا : المحادثة التي تتم بين الأجهزة في نفس الشبكة الداخلية الخاصة لااها 017/248 -

ثانيا: المحادثة التي تتم بين جهازين ولا يقطع بينهما اا80©8 - سيتم أخذ نبذة عنه لأهميته في

الأمن - حائط ناري يعمل عمل الفلا

صمت ماكص12 كقع:24 »ارمسلا : تقلا

نظام يمكن ال1ا8©/3 من استبدال جميع عناوين ال105 في الشبكة الداخلية عن حزمة

عنوان 18 واحد ؛ وأيضا انه يقوم بإخفاء عناوين الأجهزة عن شبكة الإنترنت للحماية من الاختراق

الخارجي ٠

© الجدار فاري 60/21١ :

حيث الاستخدام العالمي.

تعريف الجدار الناري:

هو عبارة عن جهاز (©+13+00/3!) أو نظام (©+5060/8) يقوم بالتحكم في مسيرة و مرور

البيانات (092)»845) في الشبكة أو بين الشبكات و التحكم يكون إما بالمنع أو بالسماح ؛ وقد تم تطوير

التشفير للبيانات التي تتطابق والسياسه المتبعه في ال©1058 بين أي جهازين في الشبكة ١ أي يوفر

الحركة التي تتم على المنفذ 77 وهو منفذ ال781064 - حيث أن ال761061 ترسل كل شيء مثلما هو

دون تشفير 78<*4 01310 - فاذا تمت محادثه بين السيرفر أو مستخدم ومستخدم آخر على هذا المنفذ

فان ال©1058 يقوم بتشفير كل البيانات المرسلة من لحظت خروجها من جهاز المستخدم إلى لحظه

لله يتم تطبيق هذا النظام 1/1008 778058031 في الحالات التالية :

أولا : المحادثة التي تتم بين الأجهزة في نفس الشبكة الداخلية الخاصة لااها 017/248 -

ثانيا: المحادثة التي تتم بين جهازين ولا يقطع بينهما اا80©8 - سيتم أخذ نبذة عنه لأهميته في

الأمن - حائط ناري يعمل عمل الفلا

صمت ماكص12 كقع:24 »ارمسلا : تقلا

نظام يمكن ال1ا8©/3 من استبدال جميع عناوين ال105 في الشبكة الداخلية عن حزمة

عنوان 18 واحد ؛ وأيضا انه يقوم بإخفاء عناوين الأجهزة عن شبكة الإنترنت للحماية من الاختراق

الخارجي ٠

© الجدار فاري 60/21١ :

حيث الاستخدام العالمي.

تعريف الجدار الناري:

هو عبارة عن جهاز (©+13+00/3!) أو نظام (©+5060/8) يقوم بالتحكم في مسيرة و مرور

البيانات (092)»845) في الشبكة أو بين الشبكات و التحكم يكون إما بالمنع أو بالسماح ؛ وقد تم تطوير

قام مهندسون من (086) بتطوير نظام فلترة عرف باسم جدار النار بنظام فلترة العبوة

تعمل فلترة العبوات بالتحقق من "العبوات'(086885) التي تمثل الوحدة الأساسية المخصصة

لنقل البيانات بين الحواسيب + لأن (708 ) و ( 08لا) في العادة تستخدم مرافئ معروفة إلى أنواع

معينة من قنوات المرور؛ فإن فلتر عبوة "عديم الحالة” يمكن أن تميز و تتحكم بهذه الأنواع من القنوات

( مثل تصفح المواقع؛ الطباعة البعيدة المدى. إرسال البريد الإلكتروني؛ إرسال الملفات)؛ إلا إذا كانت

الأجهزة على جانبي فلتر العبوة يستخدمان نفس المرافئ الغير اعتيادية.

> الجيل الثاني: فلتر محدد الحالة (6:5؟ ازع ان53166)

عرف باسم 'الجدار الناري لطبقات التطبيقات و عرف أيضا بالجدار الناري المعتمد على الخادم

النيابي (580012 /و:0:0).

ماذا يستطيع أن يفعل الجدار الناري ؟

-١ إن الجدار الناري يعتبر النقطة الفاصلة التي تبقي الغير مصرح لهم بدخول الشبكة من

الدخول لها و التعامل معها بشكل مباشر و التي تقلل من استغلال ثغرات هذه الشبكة و خدماتها ك 10

7- يحدد_الجدار الناري اتجاه البيانات الصادرة والواردة من و إلى الشبكة.

*- يحدد الجدار الناري الأنظمة الموثوقة أو ( 57/5805 7705460 ) و هو الجهاز أو الشبكة

أو النظام الموثوق بهم و التي يُسمح لها بالتعامل مع الشبكة +

؛- يقوم الجدار الناري بمراقبة البيانات العابرة من و إلى الشبكة و أيضا تسجيل و تتبع

الأحداث و التنبيه عن أي أخطار أو أحداث غريبة تحصل +

ما الذي لا يستطيع أن يفعله الجدار الناري ؟

بروتوكولات لا تستطيع الشبكة الاستغناء عنها ٠

تعمل فلترة العبوات بالتحقق من "العبوات'(086885) التي تمثل الوحدة الأساسية المخصصة

لنقل البيانات بين الحواسيب + لأن (708 ) و ( 08لا) في العادة تستخدم مرافئ معروفة إلى أنواع

معينة من قنوات المرور؛ فإن فلتر عبوة "عديم الحالة” يمكن أن تميز و تتحكم بهذه الأنواع من القنوات

( مثل تصفح المواقع؛ الطباعة البعيدة المدى. إرسال البريد الإلكتروني؛ إرسال الملفات)؛ إلا إذا كانت

الأجهزة على جانبي فلتر العبوة يستخدمان نفس المرافئ الغير اعتيادية.

> الجيل الثاني: فلتر محدد الحالة (6:5؟ ازع ان53166)

عرف باسم 'الجدار الناري لطبقات التطبيقات و عرف أيضا بالجدار الناري المعتمد على الخادم

النيابي (580012 /و:0:0).

ماذا يستطيع أن يفعل الجدار الناري ؟

-١ إن الجدار الناري يعتبر النقطة الفاصلة التي تبقي الغير مصرح لهم بدخول الشبكة من

الدخول لها و التعامل معها بشكل مباشر و التي تقلل من استغلال ثغرات هذه الشبكة و خدماتها ك 10

7- يحدد_الجدار الناري اتجاه البيانات الصادرة والواردة من و إلى الشبكة.

*- يحدد الجدار الناري الأنظمة الموثوقة أو ( 57/5805 7705460 ) و هو الجهاز أو الشبكة

أو النظام الموثوق بهم و التي يُسمح لها بالتعامل مع الشبكة +

؛- يقوم الجدار الناري بمراقبة البيانات العابرة من و إلى الشبكة و أيضا تسجيل و تتبع

الأحداث و التنبيه عن أي أخطار أو أحداث غريبة تحصل +

ما الذي لا يستطيع أن يفعله الجدار الناري ؟

بروتوكولات لا تستطيع الشبكة الاستغناء عنها ٠

"- لا يستطيع الحماية من المخاطر التي داخل الشبكة قز ا ل ب العا الذين هم

بطبيعة الحال داخل الشبكة السلكية و قد حصلوا على تلك الثقة التي جعلتهم في داخل الشبكة.

*- لا يستطيع الجدار الناري الحماية من الفيروسات و الديدان و الاتصال العكسي في الشبكة

و التي تنتشر بسرعة و تسبب خطورة على كامل الشبكة السلكية الداخلة حيث تنتقل عبر الرسائل و

مشاركة الملفات الخبيثة.

© المنطقة المحايدة 0112

الهدف الأساسي من ابتكار المنطقة المحايدة - و بتعبير آخر المنطقة منزوعة السلاح- هو

حماية الشبكة السلكية سواء أكانت محلية أو واسعة أو غيرهما من الهجمات التي تتعرض لها من

المخترقين من شبكة الإنترنت و ذلك في حالة توصيل الشبكة مع الشبكة العالمية.

كما نرى في الشكل المجازر أن بإمكان مستخدمي الشبكة العالمية من الاتصال بالمنطقة

المحايدة من شبكة المنظمة لكن ليس ددس م] 7 ل

بإمكائهم الدخول إلى شبكة المنظمة | .سمدعسدب

و في الشكل أيضا نرى سير

جداريين ناريين؛ الهدف من الجدار

الناري الأول بين الشبكة العالمية والمنطقة المحايدة من شبكة المنظمة هو حماية الخوادم الموجودة في

والتي بطبيعتها لابد أن تكون مرئية للعالم - من الهجمات عن طريق الشبكة

العالمية؛ وهذه الحماية بناءاً على الفلترة كالسماح لبروتوكولات معينة بالمرور مثل (1417785 ,11778)

ومنع البرتوكولات الأخرى مثل (781088 ,78ع)

و قد ظهرت تقنية أوعية العسل (100870085!) التي تستخدم في المناطق المحايدة لإبعاد

الاختراقات المحتملة على شبكة المنظمة؛ و هي عبارة عن خوادم مزودة ببرامج و بيانات تظهر و

كأنها موثوقة و صحيحة لتوجيه أنظار المخترقين إليها و صرفهم عن الخوادم الحقيقية.

المنطقة المحايدة

بطبيعة الحال داخل الشبكة السلكية و قد حصلوا على تلك الثقة التي جعلتهم في داخل الشبكة.

*- لا يستطيع الجدار الناري الحماية من الفيروسات و الديدان و الاتصال العكسي في الشبكة

و التي تنتشر بسرعة و تسبب خطورة على كامل الشبكة السلكية الداخلة حيث تنتقل عبر الرسائل و

مشاركة الملفات الخبيثة.

© المنطقة المحايدة 0112

الهدف الأساسي من ابتكار المنطقة المحايدة - و بتعبير آخر المنطقة منزوعة السلاح- هو

حماية الشبكة السلكية سواء أكانت محلية أو واسعة أو غيرهما من الهجمات التي تتعرض لها من

المخترقين من شبكة الإنترنت و ذلك في حالة توصيل الشبكة مع الشبكة العالمية.

كما نرى في الشكل المجازر أن بإمكان مستخدمي الشبكة العالمية من الاتصال بالمنطقة

المحايدة من شبكة المنظمة لكن ليس ددس م] 7 ل

بإمكائهم الدخول إلى شبكة المنظمة | .سمدعسدب

و في الشكل أيضا نرى سير

جداريين ناريين؛ الهدف من الجدار

الناري الأول بين الشبكة العالمية والمنطقة المحايدة من شبكة المنظمة هو حماية الخوادم الموجودة في

والتي بطبيعتها لابد أن تكون مرئية للعالم - من الهجمات عن طريق الشبكة

العالمية؛ وهذه الحماية بناءاً على الفلترة كالسماح لبروتوكولات معينة بالمرور مثل (1417785 ,11778)

ومنع البرتوكولات الأخرى مثل (781088 ,78ع)

و قد ظهرت تقنية أوعية العسل (100870085!) التي تستخدم في المناطق المحايدة لإبعاد

الاختراقات المحتملة على شبكة المنظمة؛ و هي عبارة عن خوادم مزودة ببرامج و بيانات تظهر و

كأنها موثوقة و صحيحة لتوجيه أنظار المخترقين إليها و صرفهم عن الخوادم الحقيقية.

المنطقة المحايدة

آ. نظام التفق 101006 10002 .

يتم استخدام هذا النظام لتطبيق ال©1856 بين نقطتين تكون بالعادة بين راوترين ؟ 8001655 ١

اذا يتم استخدام هذا النظام بين نقطتين بعيدتين جغرافيا أي سيتم قطع الإنترنت في طريقها الى الطرف

الثاني ؛ مثل الاتصالات التي تحدث بين الشبكات المتباعدة جغرافيا ؟اتدتمعل! 8088 10/106 : للخ/انا

٠ يستخدم هذا النظام فقط عند الحاجه لتأمين البيانات فقط أثناء مرورها من مناطق غير امنه كالانترنت

٠ فمثلا اذا أراد فرعين لشركه ان يقوم بتشفير جميع البيانات التي يتم ارسالها فيما بينهم على

بروتوكول 020100 738050616 عا :210 فيتم إعداد ال18566 على أساس ال 108ا70008

بالإضافة إلي الفائدة التي ذكرناها بأنه يقوم بتشفير كل شيء يصدر عن الجهاز ويرسله على الشبكة

فلقد ظهر ضعف كبير في عملية ال8000/0100 العادية التي تتم بين الأجهزة في الشبكات ؛ وهذا

الضعف تمثل في صعوبة تطبيق هذا الموضوع ؛ وأيضا استهلاكه للوقت ؛ أي بطئه الشديد في القيام

بعملية التشفير وفكه 060/0100 300 50607/01100 .

البروتوكولات التي تعمل على الطبقة الثالث ا1/10608 ا05 468 07 3 263 وما بعد هذه الطبقة ؛ مثل

طبقة التطبيقات +6/ر8ا 634105:امم8 وغيرها +

يقوم في العادة مدير الشبكة بوضع السياسات التي يريد أن يطبق ال©056) عليها بعد دراسة

جميع النتائج لهذا التطبيق ؛ فمثلا يقوم بعمل قائمه للبروتوكولات الواجب تشفيرها ك, 78م , 11778

7 ويقوم بجمعها معا في ما يسمى سياسه ال858! أو (©ا80 ع1056 . تحتوي هذه السياسة

على الفلاتر المتعددة التي يستخدمها ال©1056 لتحديد أي البروتوكولات يحتاج إلى التشفير

000/0000 (أي باستخدام ©850) وأيها بحاجه إلى توقيع الكرتوني 5180108 0181831 (أي باستخدام

يتم استخدام هذا النظام لتطبيق ال©1856 بين نقطتين تكون بالعادة بين راوترين ؟ 8001655 ١

اذا يتم استخدام هذا النظام بين نقطتين بعيدتين جغرافيا أي سيتم قطع الإنترنت في طريقها الى الطرف

الثاني ؛ مثل الاتصالات التي تحدث بين الشبكات المتباعدة جغرافيا ؟اتدتمعل! 8088 10/106 : للخ/انا

٠ يستخدم هذا النظام فقط عند الحاجه لتأمين البيانات فقط أثناء مرورها من مناطق غير امنه كالانترنت

٠ فمثلا اذا أراد فرعين لشركه ان يقوم بتشفير جميع البيانات التي يتم ارسالها فيما بينهم على

بروتوكول 020100 738050616 عا :210 فيتم إعداد ال18566 على أساس ال 108ا70008

بالإضافة إلي الفائدة التي ذكرناها بأنه يقوم بتشفير كل شيء يصدر عن الجهاز ويرسله على الشبكة

فلقد ظهر ضعف كبير في عملية ال8000/0100 العادية التي تتم بين الأجهزة في الشبكات ؛ وهذا

الضعف تمثل في صعوبة تطبيق هذا الموضوع ؛ وأيضا استهلاكه للوقت ؛ أي بطئه الشديد في القيام

بعملية التشفير وفكه 060/0100 300 50607/01100 .

البروتوكولات التي تعمل على الطبقة الثالث ا1/10608 ا05 468 07 3 263 وما بعد هذه الطبقة ؛ مثل

طبقة التطبيقات +6/ر8ا 634105:امم8 وغيرها +

يقوم في العادة مدير الشبكة بوضع السياسات التي يريد أن يطبق ال©056) عليها بعد دراسة

جميع النتائج لهذا التطبيق ؛ فمثلا يقوم بعمل قائمه للبروتوكولات الواجب تشفيرها ك, 78م , 11778

7 ويقوم بجمعها معا في ما يسمى سياسه ال858! أو (©ا80 ع1056 . تحتوي هذه السياسة

على الفلاتر المتعددة التي يستخدمها ال©1056 لتحديد أي البروتوكولات يحتاج إلى التشفير

000/0000 (أي باستخدام ©850) وأيها بحاجه إلى توقيع الكرتوني 5180108 0181831 (أي باستخدام

وتستخدم البروتوكولات المحددة فانه يتم تشفيرها أو توقيعها كما هو محدد . والأفضل في هذه العملية

٠ أن المستخدم لا يشعر بشيء وغير مطلوب منه عمل شيء وإنما مدير الشبكة يقوم بتطبيق سياسة

ال©1058 على ال0000310 أو على أي ألا 038302128110021 : لا0 فيتم بشكل تلقائي التشفير

وفكه عند ارساله من جهاز وعند وصوله للجهاز الآخر ٠

> _من مميزات ال©058! أيضا هو انه موجود أصلا 8011-10 في داخل حزمة ال8861686 18

كيف يحمي 10966 من الهجمات على إلشبكات؟

كما نعرف انه بلا اخذ الأمن بعين الاعتبار ؛ فان الشبكة السلكية والبيانات التي تمر فيها يمكن

أن تتعرض للعديد من أنواع الهجمات المختلفة ؛ بعض الهجمات تكون غير فعاله 035578 مثل مراقبة

الشبكة 1/001©80108 116100/006 ١ ومنها ما هو الفعال 8013/8 مما يعني أنها يمكن أن تتغير البيانات

أو تسرق في طريقها عبر كوابل الشبكة السلكية. وفي هذا الدرس سوف نستعرض بعض أنواع

أولا التقاط حزم البيافات 50000106 01 501111118 ,501650101115

حيث يتم بذلك مراقبة حزم البيانات التي تمر على الشبكة بنصها الواضح دون تشفير 01810

والتقاط ما نريد منها ؛ ويعالجها ال©1056 عن طريق تشفير حزمة البيانات؛ عندها حتى لو

التقطت الحزمة فانه الفاعل لن يستطيع قراءتها أو العبث بهاء لان الطرف الوحيد الذي يملك مفتاح فك

التشفير هو الطرف المستقبل(بالإضافة إلى الطرف المرسل ) ٠

ثانيا. تعديل البيانات 110010681101 0818

حيث يتم بذلك سرقة حزم البيانات عن الشبكة ثم تعديلها وإعادة إرسالها إلى المستقبل؛ ويقوم

ال©1058 بمنع ذلك عن طريق استخدام الهاش 13855 ووضعه مع البيانات ثم تشفيرها معا ؛ وعندما

تصل الحزمة إلى الطرف المستقبل فان الجهاز يفحص 0162/5007 التابع للحزمة اذا تمت مطابقته أم

٠ أن المستخدم لا يشعر بشيء وغير مطلوب منه عمل شيء وإنما مدير الشبكة يقوم بتطبيق سياسة

ال©1058 على ال0000310 أو على أي ألا 038302128110021 : لا0 فيتم بشكل تلقائي التشفير

وفكه عند ارساله من جهاز وعند وصوله للجهاز الآخر ٠

> _من مميزات ال©058! أيضا هو انه موجود أصلا 8011-10 في داخل حزمة ال8861686 18

كيف يحمي 10966 من الهجمات على إلشبكات؟

كما نعرف انه بلا اخذ الأمن بعين الاعتبار ؛ فان الشبكة السلكية والبيانات التي تمر فيها يمكن

أن تتعرض للعديد من أنواع الهجمات المختلفة ؛ بعض الهجمات تكون غير فعاله 035578 مثل مراقبة

الشبكة 1/001©80108 116100/006 ١ ومنها ما هو الفعال 8013/8 مما يعني أنها يمكن أن تتغير البيانات

أو تسرق في طريقها عبر كوابل الشبكة السلكية. وفي هذا الدرس سوف نستعرض بعض أنواع

أولا التقاط حزم البيافات 50000106 01 501111118 ,501650101115

حيث يتم بذلك مراقبة حزم البيانات التي تمر على الشبكة بنصها الواضح دون تشفير 01810

والتقاط ما نريد منها ؛ ويعالجها ال©1056 عن طريق تشفير حزمة البيانات؛ عندها حتى لو

التقطت الحزمة فانه الفاعل لن يستطيع قراءتها أو العبث بهاء لان الطرف الوحيد الذي يملك مفتاح فك

التشفير هو الطرف المستقبل(بالإضافة إلى الطرف المرسل ) ٠

ثانيا. تعديل البيانات 110010681101 0818

حيث يتم بذلك سرقة حزم البيانات عن الشبكة ثم تعديلها وإعادة إرسالها إلى المستقبل؛ ويقوم

ال©1058 بمنع ذلك عن طريق استخدام الهاش 13855 ووضعه مع البيانات ثم تشفيرها معا ؛ وعندما

تصل الحزمة إلى الطرف المستقبل فان الجهاز يفحص 0162/5007 التابع للحزمة اذا تمت مطابقته أم

كت ترب وميه /"

لاء فاذا تمت المطابقة مع الهاش الأصلي المشفر تبين أن الحزمة لم تعدل؛ لكن اذا تغير الهاش نعرف

عندها أن حزمة البيانات قد تم تغييرهاء

بحيث يتم استخدام حزم البيانات على الشبكة السلكية والتقاطها وتعديلها لتبين هويه المزوره

للمرسل؛ أي خداع المستقبل بهوية المرسل؛ ويمنع ذلك عن طريق الطرق الثلاثة التي ذكرناها سابقاً

- الشهادات الإلكترونية 66111063165 0181181

- مشاركة مفتاح معين /(68ا 016503180

حيث لا تتم عملية بدء المحادثة وإرسال البيانات قبل التأكد من صحة الطرف الثاني عن طريق احدى

الطرق المذكورة سابقاء

رابها. 0250111068 005-0011181 رفض الخدمة أو حجبها

حيث تعمل هذه الهجمة على تعطيل خدمه من خدمات الشبكة للمستخدمين والمستفيدين منها +

وعدم الاستجابة للمستخدمين في الشبكة. ويعمل ال©1858 على منع ذلك عن طريق إمكانيه غلق أو

وضع قواعد للمنافذ المفتوحة 65م80 +

من اشهر الهجمات في الشبكات السلكية؛ وهي أن يكون هنالك طرف ثالث يعمل على سرقة

البيانات المرسلة من طرف لآخر وإمكانية العمل على تعديلها أو العمل على عدم إيصالها للجانب

الآخرء ويعمل ال10580 على المنع عن طريق طرق التحقق من الموثوقيه والتي ذكرناها سابقا

نسادسا نسرقة مفتح التشفير 10116126601101 /(46ا

لاء فاذا تمت المطابقة مع الهاش الأصلي المشفر تبين أن الحزمة لم تعدل؛ لكن اذا تغير الهاش نعرف

عندها أن حزمة البيانات قد تم تغييرهاء

بحيث يتم استخدام حزم البيانات على الشبكة السلكية والتقاطها وتعديلها لتبين هويه المزوره

للمرسل؛ أي خداع المستقبل بهوية المرسل؛ ويمنع ذلك عن طريق الطرق الثلاثة التي ذكرناها سابقاً

- الشهادات الإلكترونية 66111063165 0181181

- مشاركة مفتاح معين /(68ا 016503180

حيث لا تتم عملية بدء المحادثة وإرسال البيانات قبل التأكد من صحة الطرف الثاني عن طريق احدى

الطرق المذكورة سابقاء

رابها. 0250111068 005-0011181 رفض الخدمة أو حجبها

حيث تعمل هذه الهجمة على تعطيل خدمه من خدمات الشبكة للمستخدمين والمستفيدين منها +

وعدم الاستجابة للمستخدمين في الشبكة. ويعمل ال©1858 على منع ذلك عن طريق إمكانيه غلق أو

وضع قواعد للمنافذ المفتوحة 65م80 +

من اشهر الهجمات في الشبكات السلكية؛ وهي أن يكون هنالك طرف ثالث يعمل على سرقة

البيانات المرسلة من طرف لآخر وإمكانية العمل على تعديلها أو العمل على عدم إيصالها للجانب

الآخرء ويعمل ال10580 على المنع عن طريق طرق التحقق من الموثوقيه والتي ذكرناها سابقا

نسادسا نسرقة مفتح التشفير 10116126601101 /(46ا

أمن الشبكات السلكية ._

© _بشكل عام فال©1056 يحمي من معظم الهجمات عن طريق استخدامه ميكانيكية التشفير المعقدة

طريق عمليتي التشفير 1100م/8060 والهاش 485108 -

طريقة التشغير المستخدمة في الى156:

> 687 : وهو عباره عن رقم(كود) سري يتم من خلاله قراءه أو تعديل أو حذف أو التحكم في

البيانات المشفرة بشرط مطابقته للزوج الثاني الذي قام بعملية التشفير.

يطرأ سؤال على ذهن الجميع ؛ كيف يمكننا أن نستخدم ونستغل ال18566 ؟

الجواب :يستخدم ال©1856 عن طريق ما يعرف بالسياسات 80116165 1056 والتي تطبق في الشبكة

النظرية ء الأمر الذي يجب الانتباه له هو اننا لا نستطيع عمل اكثر من سياسة لكل جهاز كمبيوتر +

قبل القيام بوضع القواعد وتطبيق السياسه ؛ يجب علينا مراعاة مايلي:

*© نوع الحركة 186667708 :

حيث انك تقوم باستخدام الفلاتر لتحديد نوعية الحركة التي تريد أن تطبق عليها هذه القواعد »

فمثلا تستطيع ان تطبق فلتر يعمل على مراقبة بروتوكول 1778 و 78 فقط دون الباقي.

ماذا سيفعل ال18586 بعد التحقق من نوع الحركة 772406 :

00نم ©1118 والذي تستخدمه لتخبر السياسة 8056 ماذا ستفعل اذا تم مطابقة الترافيك حسب

يعمل على تشفير الحركه على منفذ بروتوكول 1778 . وأيضا تستطيع من خلال موتعم عنازع

© _بشكل عام فال©1056 يحمي من معظم الهجمات عن طريق استخدامه ميكانيكية التشفير المعقدة

طريق عمليتي التشفير 1100م/8060 والهاش 485108 -

طريقة التشغير المستخدمة في الى156:

> 687 : وهو عباره عن رقم(كود) سري يتم من خلاله قراءه أو تعديل أو حذف أو التحكم في

البيانات المشفرة بشرط مطابقته للزوج الثاني الذي قام بعملية التشفير.

يطرأ سؤال على ذهن الجميع ؛ كيف يمكننا أن نستخدم ونستغل ال18566 ؟

الجواب :يستخدم ال©1856 عن طريق ما يعرف بالسياسات 80116165 1056 والتي تطبق في الشبكة

النظرية ء الأمر الذي يجب الانتباه له هو اننا لا نستطيع عمل اكثر من سياسة لكل جهاز كمبيوتر +

قبل القيام بوضع القواعد وتطبيق السياسه ؛ يجب علينا مراعاة مايلي:

*© نوع الحركة 186667708 :

حيث انك تقوم باستخدام الفلاتر لتحديد نوعية الحركة التي تريد أن تطبق عليها هذه القواعد »

فمثلا تستطيع ان تطبق فلتر يعمل على مراقبة بروتوكول 1778 و 78 فقط دون الباقي.

ماذا سيفعل ال18586 بعد التحقق من نوع الحركة 772406 :

00نم ©1118 والذي تستخدمه لتخبر السياسة 8056 ماذا ستفعل اذا تم مطابقة الترافيك حسب

يعمل على تشفير الحركه على منفذ بروتوكول 1778 . وأيضا تستطيع من خلال موتعم عنازع

بتحديد أي أنظمة التشفير والهاش التي تريد أن تستخدمها كدصداترمعام 08تئة1! 200 صعثام بمعمع

في الشبكة السلكية.

© طريقة التحقق من الموثوقيه 1/160060 800076017681101 :

حيث يستخدم ال©1858 ثلاث طرق للتحقق من الموثوقيه وهم :

* الشهادات الإلكترونية 66111616381865 0181121

** مشاركة مفتاح معين )| 60 :8165/13

© استخدام احدى نظامي ال©1058 وهما 173058013110008 073 10006 (سبق تفصيلهما)

© نوع الاتصال أو الشبكة السلكية التي سيتم تطبيق السياسة عليها:

حيث ان السياسه يمكن ان تحدد ال10566 في نطاق الشبكة المحلية السلكية لااها ء أو أن يعمل

على أساس الوصول من بعد36©855 86071018 أو ما يعرف بل80/لا ؛ أو الاثنين معاء

أما بالنسبة لطبقة النقل ؛ اذا كانت الشبكة محميه بواسطة جدار ناري !216/311 فيجب عليك عمل

فتح منفذ 500 008

ة تساعد على تمييز الهجمات على الشبكات وهي تقنية مشابهة لأسلوب

الكشف عن الفيروسات أو جرس الإنذار ضد اللصوص . والهدف منها إخبار مدير الشبكة بوجود

دخيل محتمل 1020015100 505062180 أو حدوث هجوم 06601108 2118612 ١

تقنية ال105 هي

أنواع ال105:-

في الشبكة السلكية.

© طريقة التحقق من الموثوقيه 1/160060 800076017681101 :

حيث يستخدم ال©1858 ثلاث طرق للتحقق من الموثوقيه وهم :

* الشهادات الإلكترونية 66111616381865 0181121

** مشاركة مفتاح معين )| 60 :8165/13

© استخدام احدى نظامي ال©1058 وهما 173058013110008 073 10006 (سبق تفصيلهما)

© نوع الاتصال أو الشبكة السلكية التي سيتم تطبيق السياسة عليها:

حيث ان السياسه يمكن ان تحدد ال10566 في نطاق الشبكة المحلية السلكية لااها ء أو أن يعمل

على أساس الوصول من بعد36©855 86071018 أو ما يعرف بل80/لا ؛ أو الاثنين معاء

أما بالنسبة لطبقة النقل ؛ اذا كانت الشبكة محميه بواسطة جدار ناري !216/311 فيجب عليك عمل

فتح منفذ 500 008

ة تساعد على تمييز الهجمات على الشبكات وهي تقنية مشابهة لأسلوب

الكشف عن الفيروسات أو جرس الإنذار ضد اللصوص . والهدف منها إخبار مدير الشبكة بوجود

دخيل محتمل 1020015100 505062180 أو حدوث هجوم 06601108 2118612 ١

تقنية ال105 هي

أنواع ال105:-

كتابات مشابهة

ملخص اوامر سيسكو

كتاب مختصر يشرح اهم واكثر اوامر سيسكو استخداماً لكل من الروترات والسويجات تأليف:

كتاب شامل في الشبكات

كتاب كبير قرابة 200 صفحة يتحدث باستفاضة عن الشبكات.

تلخيص بسيط لمنهج CCNA-1 باللغة العربية

شرح ولا أروع عن منهج CCNA-1 رح تستفيدو كثير .. تأليف:

ال-CCNA Commands in Arabic

كتاب جميل جدا في الشبكات يشرح كل اوامر سيسكو بطريقه سهله وبسيطه تأليف:

ملخص النظري لكورس CCNA بالعامية

ملخص بالعامية بيراجع الجزء الاول من الكورس بطريقة سهلة وبسيطة جدا وبالعامية المصرية لازم تقراة كويس تأليف:

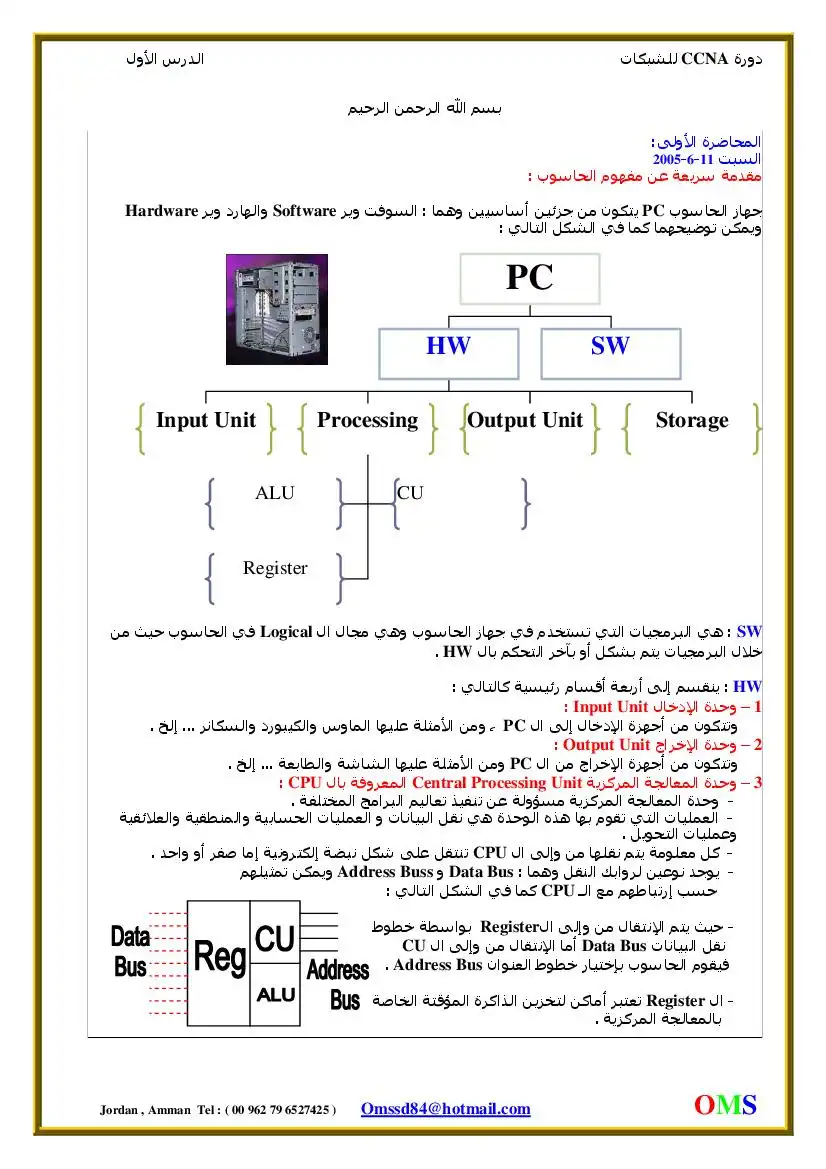

كتاب فى احترف منهاج ال CCNA من شركة Cisco بأسلوب مبسط

مفهوم الشبكات أصبح من الواجب تعلمه على أي مستخدم إنترنت ... وبالتالي هناك بعض المفاهيم الضرورية في هذا المجال .. جاء هذا الكتاب ليقدم لك الفكرة...