المختصر فى أمن الشبكات اللاملكبة تادر المنسي

نظرا لخصوصية الشبكات اللاسلكية فإن اللخطر الأمنية التي تعاني منها تختلف عن تلك التي توجد في شبكات الإيثرنت و قد

تكون الشبكة اللاسلكية هي بوابة المخترق الي الشبكة السلكية نظرا لسهولة الوصول اليها ؛ ستكلم هنا عن المخاطر الأمنية

المختصر في أمن الشبكات اللاسلكية

الوصف

السلام عليكم و رحمة الله و بركاته

الحمد لله و الصلاة و السلام علي محمد و اله و جميع صحبه أما بعد

فهذا كتيب تكلمت فيه بإختصار - مجمعا و مترجما و مؤلفا - عن أحد الأبواب المهمة في عالم الشبكات اللاسلكية و هو أمن الشبكات اللاسلكية من سيسكو و هذا الباب مهم لدارسي CCNA Wireless و يعتبر مقدمة وافية لمن يريد أن يدرس منهج CWSP من CWNP أو منهج الأمن اللاسلكي في مسار CCNP Wireless

و لمن لا يعلم فإن غالب ما أكتبه يمر بأربع مراحل

أولها هو نشر ما يكتب علي هيئة مقالات و تدوينات عبر موقعي wireless4arab.net أو مجلة networkset أو مجلة تقريب الشبكات اللاسلكية

و المرحلة الثانية هي أن أقوم بتجميع كل ما يخص موضوع معين و أنشره ككتيب صغير و هو مثل ذلك كتيب السرعات في عالم الشبكات الذي نشرته منذ أيام و مثل كتيب الأكسس بوينت و شبكات موفرات الخدمة

و المرحلة الثالثة و هي عندما يكتمل باب كامل و ينشر علي هيئة كتاب خاص بنفسه مثل هذا الذي بين أيديكم الآن و كتاب برنامج مراقبة الشبكات اللاسلكية WCS و مثل كتاب السويتشنج الذي سينشر قريبا هنا ان شاء الله

و أما المرحلة الأخيرة فهي عندما عندما يكتمل الكتاب فأنشره كاملا مثل كتاب wireless 4X1 و هندسة و فن تمديد كابلات الشبكات و كتاب CCNA Wireless الذي انتهيت منه تقريبا و سينشر في القريب العاجل ان شاء الله تعالي

و هذه المراحل تضمن لي و لكم التنقيح المستمر في الكتاب و أخذ اراؤكم في مادته العلمية و الأدبية و لهذا فإني فقير الي توجيهاتكم و اراؤكم العلمية و الأدبية و الفنية في ما أنشره عبر موقعي أو من خلال البريد

و فقنا الله و اياكم الي الإخلاص و العلم العمل

نادر المنسي

19/3/

المشتسير في أمن الشبكات اللاملكبة تادر المنسي

تتتبر الأكسس بويتت الدخيلة أو أجهزة الكمبيورت الدخيلة هي الإختراق الأمني الشائع في الشبكات اللاسلكية و هو يحدث

ذلك الإختاق نتيجة وحود هذه الأجهزة في حيز اشارة الشبكة اللاسلكية مما يسمح لا بالنقاط اشارتها

عندما يقوم شخص باستعمال جهاز في العمل و يتصل بالشبكة السلكية بعمله و نفس الوقت يمكن الإتصال اللاسلكي مجهازه

فإنه يفتح بابا لآخرين لإمكانية التحايل و الإتصال لاسلكيا بجهازه بما يسمي بشبكة الند للند و بذلك يجعل من نفسه بوابة

لإختزاق الشبكة

اذن فمن الأفضل عند الإتصال بأي شبكة هو تعطيل منافذ الإتصال الأخري الموجودة خصوصا اللاسلكية مثل الواي ناي و

سمتتمكءمييميتصس تصعتا

تتتبر الأكسس بويتت الدخيلة أو أجهزة الكمبيورت الدخيلة هي الإختراق الأمني الشائع في الشبكات اللاسلكية و هو يحدث

ذلك الإختاق نتيجة وحود هذه الأجهزة في حيز اشارة الشبكة اللاسلكية مما يسمح لا بالنقاط اشارتها

عندما يقوم شخص باستعمال جهاز في العمل و يتصل بالشبكة السلكية بعمله و نفس الوقت يمكن الإتصال اللاسلكي مجهازه

فإنه يفتح بابا لآخرين لإمكانية التحايل و الإتصال لاسلكيا بجهازه بما يسمي بشبكة الند للند و بذلك يجعل من نفسه بوابة

لإختزاق الشبكة

اذن فمن الأفضل عند الإتصال بأي شبكة هو تعطيل منافذ الإتصال الأخري الموجودة خصوصا اللاسلكية مثل الواي ناي و

سمتتمكءمييميتصس تصعتا

المشتسير فى أمن الشبكات اللاملكبة

و في كثير من الأحيان لا يقوم أصحاب الشبكات اللاسلكية بتغير 55110 الإفتراضي للأكسس بوينت مما يجعل امكانية

اتصالك بشبكة بنفس الإسم في مكان آخر و بدون وجود توثيق أمر وارد و بدون علمك و هذا من الأساليب التي يتبعها

نسي 7 ب

و في كثير من الأحيان لا يقوم أصحاب الشبكات اللاسلكية بتغير 55110 الإفتراضي للأكسس بوينت مما يجعل امكانية

اتصالك بشبكة بنفس الإسم في مكان آخر و بدون وجود توثيق أمر وارد و بدون علمك و هذا من الأساليب التي يتبعها

نسي 7 ب

المشتسير فى أمن الشبكات اللاملكية تادر المنسي

فيها غالبا الا المبتدكون في عالم اللاسلكي و لا يعول عليها المخترقون كثيرا فهم مستعدون للمعركة الأم و هو الإختراق الكامل

و بدون وحود ثغرة يسببها المستخدم فكثير منا عافي من اختراق شبكته اللاسلكية رغم التأمين الشامل لها و هذا يرجع ليس

لغفلتك و أنما لقوة و خبرة من اخترقك و لملك استخدمت يوما أحد أساليب الإختراق اللاسكية و التي يتم تصنيفها الي نوعين

تأما عأعهاطمة 0258176 فيتم باستخدام بريحيات تقوم بالتقاط 6811176 ذركات الشبكات اللاسلكية 68 010 ثم يقوم

بتحليلها 21180721118 و ذلك بناء علي بعض المعطيات المسبقة مثل نوع التشفير و رقم القناة و نوع المعيار اللاسلكي و ذلك

لبعض الوقت ينقص أو يزيد طبقا لمستوي الأمن و التشفير في الشبكة ليقوم بعدها باعطائك باسورد الشبكة

و أما 118616 2261176 فيتم استخدامه عند فضل الطريقة السابقة و ذلك في الشبكات الكيرة التي تستخدم معدات مركزية

و طبولوجيات غير معتادة تعتمد علي أجهزة كنترولر و سيفرات توثيق و هنا فإن الحل هو ائتحال شخصية أحد أجهزة ١|

باستخدام ل عديع م1 نو ع011ئد:-ع:112280-111-0 و هو من الخروقات الأمنية التي لا يجيدها الا الخراء جملنا الله

و اياكم منهم بدون ضراء مضرةٍ و لا ثنة مضلة

فيها غالبا الا المبتدكون في عالم اللاسلكي و لا يعول عليها المخترقون كثيرا فهم مستعدون للمعركة الأم و هو الإختراق الكامل

و بدون وحود ثغرة يسببها المستخدم فكثير منا عافي من اختراق شبكته اللاسلكية رغم التأمين الشامل لها و هذا يرجع ليس

لغفلتك و أنما لقوة و خبرة من اخترقك و لملك استخدمت يوما أحد أساليب الإختراق اللاسكية و التي يتم تصنيفها الي نوعين

تأما عأعهاطمة 0258176 فيتم باستخدام بريحيات تقوم بالتقاط 6811176 ذركات الشبكات اللاسلكية 68 010 ثم يقوم

بتحليلها 21180721118 و ذلك بناء علي بعض المعطيات المسبقة مثل نوع التشفير و رقم القناة و نوع المعيار اللاسلكي و ذلك

لبعض الوقت ينقص أو يزيد طبقا لمستوي الأمن و التشفير في الشبكة ليقوم بعدها باعطائك باسورد الشبكة

و أما 118616 2261176 فيتم استخدامه عند فضل الطريقة السابقة و ذلك في الشبكات الكيرة التي تستخدم معدات مركزية

و طبولوجيات غير معتادة تعتمد علي أجهزة كنترولر و سيفرات توثيق و هنا فإن الحل هو ائتحال شخصية أحد أجهزة ١|

باستخدام ل عديع م1 نو ع011ئد:-ع:112280-111-0 و هو من الخروقات الأمنية التي لا يجيدها الا الخراء جملنا الله

و اياكم منهم بدون ضراء مضرةٍ و لا ثنة مضلة

المشتسير فى أمن الشبكات اللاملكية تادر المنسي

لوقام 6م

تأمين المعلومات هو أحد أهم مقاصد الشبكات و الحاجة الي تأمين الأنلمة الشلكية أمر مهم و في الشبكات اللاسلكية أمر

بالغ الأهمية و لا غني عنه ؛ فلكي تقوم بمحاولة اختراق الشبكات السلكية فأنت تحتاج الي اتصال سلكي بالسويتش ثم التقاط

336 [ة#البيانات الي الجهاز و هذا يعني ضرورة وجود اتصال مباشر بالشبكة » أما الشبكات اللاسلكية فالأمر اسهل فبمجرد

وحودك في حيز اشارة الأكسس بوينت و يكون ارسالحها عير مشفر 121167710168 و لا ينتاج لتوثيق 211112111562168

تتستطيع حينها الولوج للشبكة

في الحياة الراتعية يحبر صتمتنةعتتدع طاتحشر هي عملية ١ مطابق لشيء و في الشبكات اللاسلكية تستخدم للتأكد

من صلاحية و سماحية دخول شخص أو جهاز الي الشبكة و في كلا الحالتين لن ينجح توثيق دخول المهة الي الشبكة الا اذا

استطاع أن ينشيء اتصال عبر الطبقة الثانية 2 123781 عل1110 12218 بما و ذلك عبر جهاز سويتش في الشبكات السلكية

أو أكسس بيونت في الشبكات اللاسلكية و في بعض الأحيان عير الطبقة الثالثة 1237613 116170116 عبر تخصيص 15

صالح له

لوقام 6م

تأمين المعلومات هو أحد أهم مقاصد الشبكات و الحاجة الي تأمين الأنلمة الشلكية أمر مهم و في الشبكات اللاسلكية أمر

بالغ الأهمية و لا غني عنه ؛ فلكي تقوم بمحاولة اختراق الشبكات السلكية فأنت تحتاج الي اتصال سلكي بالسويتش ثم التقاط

336 [ة#البيانات الي الجهاز و هذا يعني ضرورة وجود اتصال مباشر بالشبكة » أما الشبكات اللاسلكية فالأمر اسهل فبمجرد

وحودك في حيز اشارة الأكسس بوينت و يكون ارسالحها عير مشفر 121167710168 و لا ينتاج لتوثيق 211112111562168

تتستطيع حينها الولوج للشبكة

في الحياة الراتعية يحبر صتمتنةعتتدع طاتحشر هي عملية ١ مطابق لشيء و في الشبكات اللاسلكية تستخدم للتأكد

من صلاحية و سماحية دخول شخص أو جهاز الي الشبكة و في كلا الحالتين لن ينجح توثيق دخول المهة الي الشبكة الا اذا

استطاع أن ينشيء اتصال عبر الطبقة الثانية 2 123781 عل1110 12218 بما و ذلك عبر جهاز سويتش في الشبكات السلكية

أو أكسس بيونت في الشبكات اللاسلكية و في بعض الأحيان عير الطبقة الثالثة 1237613 116170116 عبر تخصيص 15

صالح له

المشتسير فى أمن الشبكات اللاسلكبة تادر المنسي

و يتم توثيق دخول المستخدمين في الأنظمة الأمنية بأحد تلك الأشياء

أولما التوثيق باستخدام شيء تعرفه 10120787 37011 50117211111 مثل كلمة المرور 128587018 و هي الطريقة الشائعة

للتوثيق و لكن يعيبها ضرورة الحفظ

ثانيها التوثيق باستخدام شيء تملكه 118376 7011 ج 5011161111 مثل استخدام كروت الولوج الذكية0 :08 5111811

ثالنا التوثيق باستخدام جزء منك 228 013ل ج111ط)© 80173 مثل بصمة الإصبع 01166111314 أو قزحية العين

مسوم ا

الطرق السابقة تستخدم لتوثيق دخول الأشخاص و لكن ماذا عن توثيق دخول الأجهزة للشبكة و ذلك لضمان عدم دخول

لتوثيق الأجهزة طبقا لمواصفات كل جهاز بغض النظر 51811800176 الأجهزة الغير مرغوب فيها للشبكة ؛ و يتم استخدام

و يتم توثيق دخول المستخدمين في الأنظمة الأمنية بأحد تلك الأشياء

أولما التوثيق باستخدام شيء تعرفه 10120787 37011 50117211111 مثل كلمة المرور 128587018 و هي الطريقة الشائعة

للتوثيق و لكن يعيبها ضرورة الحفظ

ثانيها التوثيق باستخدام شيء تملكه 118376 7011 ج 5011161111 مثل استخدام كروت الولوج الذكية0 :08 5111811

ثالنا التوثيق باستخدام جزء منك 228 013ل ج111ط)© 80173 مثل بصمة الإصبع 01166111314 أو قزحية العين

مسوم ا

الطرق السابقة تستخدم لتوثيق دخول الأشخاص و لكن ماذا عن توثيق دخول الأجهزة للشبكة و ذلك لضمان عدم دخول

لتوثيق الأجهزة طبقا لمواصفات كل جهاز بغض النظر 51811800176 الأجهزة الغير مرغوب فيها للشبكة ؛ و يتم استخدام

المتكسير فى أمن الشبكات اللأسلكبة فر التي

متام وعدت

0007 766 مهام

التشفير 11012 121161770 هو عملية تحويل البيانات المفهومة 21211216158 الي بيانات غير مفهومة 111276802016 باستخدام

سلسلة تشفير «1011©6© و ذلك لضمان وصول البيانات الي الأشخاص أو الأجهزة التي تملك مفاتيح التشفير لزعكا لعمل

العملية العكسية للسماة فك التشفير 106617701

أنواع الدشفير

صتقام 78 0008 1 مقاط 0

متام وعدت

0007 766 مهام

التشفير 11012 121161770 هو عملية تحويل البيانات المفهومة 21211216158 الي بيانات غير مفهومة 111276802016 باستخدام

سلسلة تشفير «1011©6© و ذلك لضمان وصول البيانات الي الأشخاص أو الأجهزة التي تملك مفاتيح التشفير لزعكا لعمل

العملية العكسية للسماة فك التشفير 106617701

أنواع الدشفير

صتقام 78 0008 1 مقاط 0

المشتسير في أمن الشبكات اللاسلكية تادر المنسي

متام صعدء عتطاع يسور

نأما (101ا700 ع1 016ا 57078 نتم عملية التشفير باستخدام سلسلة تشفير :1116© معاكسة للمفتاح 1567

المستخدم في عملية فك التشفير فبذلك تكون عملية التشفير 111701032© معاكسة تماما لعملية فك التشفير

«0 66771و هذه العملية بسيطة و سريعة و لذلك فكسرها سهل و سريع أيضا و تستخدم في الأنظمة الي يكون فيها

وقت التشفير أهم من قوة التشفير

دمتام وعد عتاعسسصحوظ

و أما 013تا اعلا 711176116 زع نتم عملية التشفير باستخدام سلسلة

«عداترذ» متلفة عن 15617 مفتاح

المستخدم في عملية فك التشفير وكل منهما لا يصلح الا للعملية التي صنع لأجلها و تستخدم هذه الطريقة عندما يكون قوة

التشفير أهم من وقت التشفير

ص استخدام طريقتين لعملية فك التشفير أحدها تزع 1 ممتتتده أرلهندة1تا1070

هنا سيستخدم كل مستخدم مفتاح ولوج خاص به و هذا الأمر يصلح للشبكات الكبيرة حيث يكون الأمن م

مستخدم صلاحيات و لكن يعيب هذا الأمر احتياجه لإعدادات و أجهزة أخرعٍ

والتشفير

يكون لكل

هذ وق تاك لمعالحة كم طلبات التوثيق

بعتا لم101

متام صعدء عتطاع يسور

نأما (101ا700 ع1 016ا 57078 نتم عملية التشفير باستخدام سلسلة تشفير :1116© معاكسة للمفتاح 1567

المستخدم في عملية فك التشفير فبذلك تكون عملية التشفير 111701032© معاكسة تماما لعملية فك التشفير

«0 66771و هذه العملية بسيطة و سريعة و لذلك فكسرها سهل و سريع أيضا و تستخدم في الأنظمة الي يكون فيها

وقت التشفير أهم من قوة التشفير

دمتام وعد عتاعسسصحوظ

و أما 013تا اعلا 711176116 زع نتم عملية التشفير باستخدام سلسلة

«عداترذ» متلفة عن 15617 مفتاح

المستخدم في عملية فك التشفير وكل منهما لا يصلح الا للعملية التي صنع لأجلها و تستخدم هذه الطريقة عندما يكون قوة

التشفير أهم من وقت التشفير

ص استخدام طريقتين لعملية فك التشفير أحدها تزع 1 ممتتتده أرلهندة1تا1070

هنا سيستخدم كل مستخدم مفتاح ولوج خاص به و هذا الأمر يصلح للشبكات الكبيرة حيث يكون الأمن م

مستخدم صلاحيات و لكن يعيب هذا الأمر احتياجه لإعدادات و أجهزة أخرعٍ

والتشفير

يكون لكل

هذ وق تاك لمعالحة كم طلبات التوثيق

بعتا لم101

المشكسير فى أمن الشبكات اللاملكبة تادر الم؛

مستخدم صلاحيات و لكن يعيب هذا الأمر احتياجه لإعدادات و أجهزة أخري و يأخذ وقت أكبر لمعابمة كم طلبات التوثيق

و التشفير

مستخدم صلاحيات و لكن يعيب هذا الأمر احتياجه لإعدادات و أجهزة أخري و يأخذ وقت أكبر لمعابمة كم طلبات التوثيق

و التشفير

كتابات مشابهة

ملخص اوامر سيسكو

كتاب مختصر يشرح اهم واكثر اوامر سيسكو استخداماً لكل من الروترات والسويجات تأليف:

كتاب شامل في الشبكات

كتاب كبير قرابة 200 صفحة يتحدث باستفاضة عن الشبكات.

تلخيص بسيط لمنهج CCNA-1 باللغة العربية

شرح ولا أروع عن منهج CCNA-1 رح تستفيدو كثير .. تأليف:

ال-CCNA Commands in Arabic

كتاب جميل جدا في الشبكات يشرح كل اوامر سيسكو بطريقه سهله وبسيطه تأليف:

ملخص النظري لكورس CCNA بالعامية

ملخص بالعامية بيراجع الجزء الاول من الكورس بطريقة سهلة وبسيطة جدا وبالعامية المصرية لازم تقراة كويس تأليف:

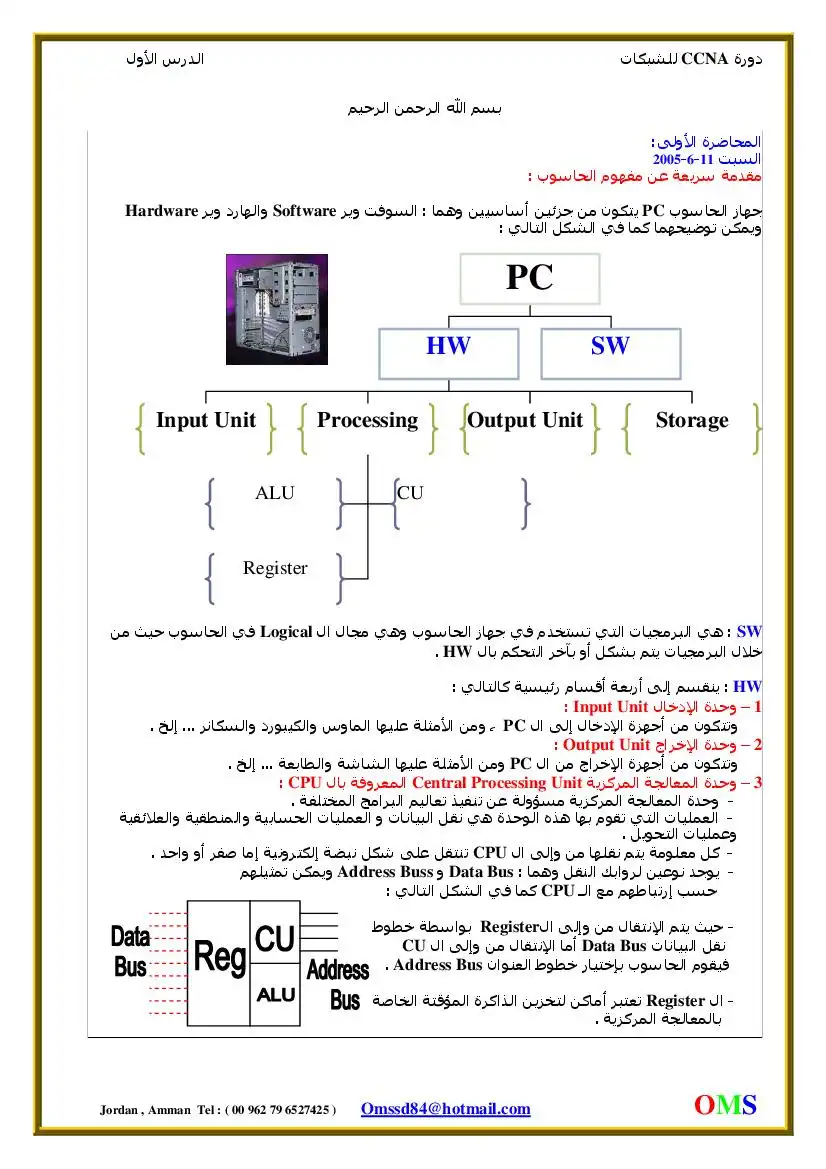

كتاب فى احترف منهاج ال CCNA من شركة Cisco بأسلوب مبسط

مفهوم الشبكات أصبح من الواجب تعلمه على أي مستخدم إنترنت ... وبالتالي هناك بعض المفاهيم الضرورية في هذا المجال .. جاء هذا الكتاب ليقدم لك الفكرة...