الإهداء

أهدي هذا الكتاب الى روح والدتي العزيزة زينب الشيخ مصطفى الكباشي و

أثر في حياتي.

أهدي هذا المجهود الى كل طلاب العلم والمعرفة وأخص منهم طلابي في

جمهورية السودان.

تدريس وأخص منهم الدكتور يس بابكر أحمد.

لمؤلف

الثغرات الأمنية في الشبكات اللاسلكية

الوصف

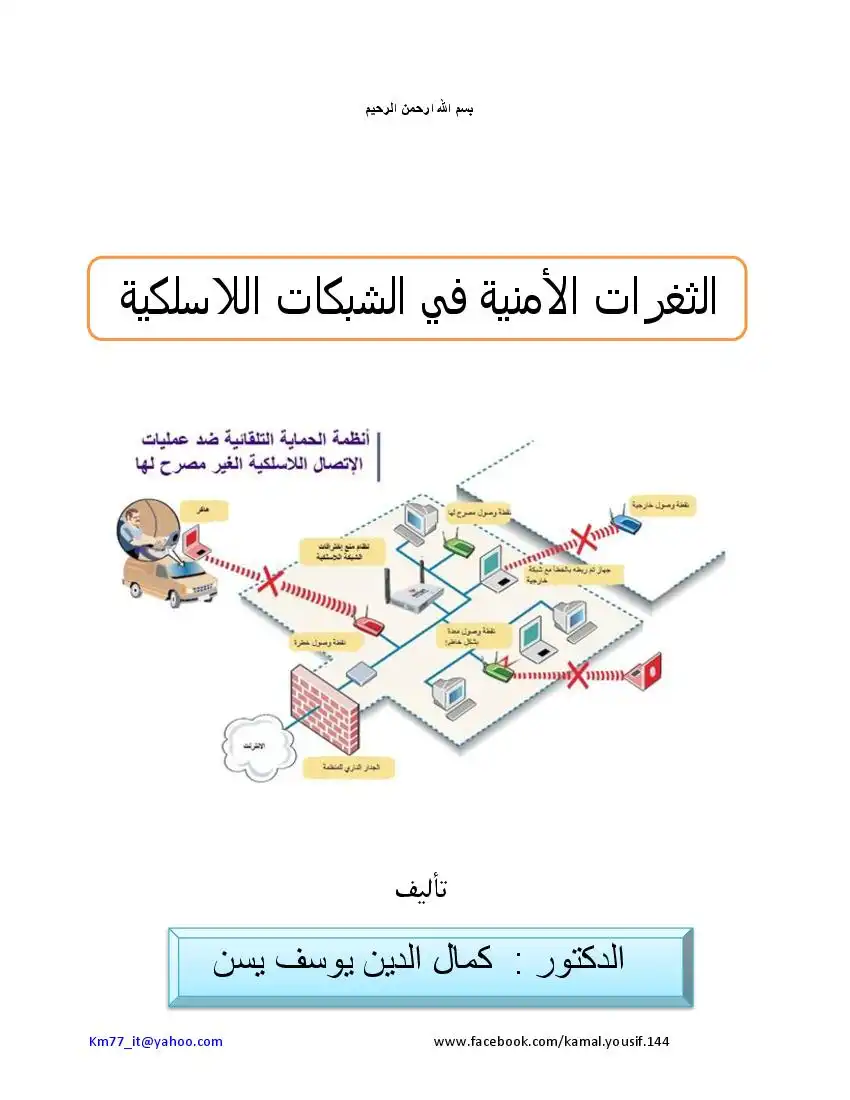

تعتبر الثغرات الأمنية في كل مؤسسة هي النقاط الضعيفة والغير محصنة ضد الهجمات وبالتالي تمكن المهاجمين من تبديد موارد المؤسسة في حالة الوصول السلبي للممتلكات, لذلك كله يتناول هذا الكتاب الثغرات الأمنية للشبكات اللاسلكية مفاهيم أمن المعلومات وأنواع الشبكات والتهديدات ودوافع المهاجمين كما يشمل الكتاب تعريف وتوصيف للثغرات وأنواعها وسبل وأدوات حمايتها.

يقع هذا الكتاب في أربعة وحدات تحتوي الوحدة الأولى على مفاهيم أمن المعلومات والاتصالات,كما تشمل الوحدة الثانية مواضيع الشبكات اللاسلكية و بنياتها الداخلية وطرق التشبيك وأنواعها وأنواع الموجات والترددات المستخدمة فيها.

تحتوي الوحدة الثالثة على الثغرات الأمنية, تصنيفها وأنواعها, المخاطر وتصنيف المهددات ودوافع المهاجمين والطرق التي يستخدمونها في الهجمات, جرائم المعلوماتية ,كما تحتوي الوحدة الرابعة على اهم التقنيات والأدوات المستخدمة في عملية محاربة واقفال الثغرات الأمنية وبعض النصائح لحماية الشبكات اللاسلكية من الاختراق.

الشكر والتقدير

ونعمه التي لا تحصى ولاتعد .

وتمتد ألسنة الشكر والتقدير لزميلي الفاضل الدكتور إبراهيم قسم السيد

أستاذ القانون بجامعة السودان المفتوحة على مجهوداته الكبيرة في

سبيل نشر هذا الكتاب؛ والشكر موصول للإخوة في مطبعة جامعة

السودان المفتوحة لقيامهم بطباعة هذا الكتاب.

كما أود ان أشكر الذين أعتبرهم القدوة الحسنة والذين طوقوني بحبهم

ورعايتهم أسرتي الكبيرة ال الشيخ ابراهيم الكباشي»»

ونعمه التي لا تحصى ولاتعد .

وتمتد ألسنة الشكر والتقدير لزميلي الفاضل الدكتور إبراهيم قسم السيد

أستاذ القانون بجامعة السودان المفتوحة على مجهوداته الكبيرة في

سبيل نشر هذا الكتاب؛ والشكر موصول للإخوة في مطبعة جامعة

السودان المفتوحة لقيامهم بطباعة هذا الكتاب.

كما أود ان أشكر الذين أعتبرهم القدوة الحسنة والذين طوقوني بحبهم

ورعايتهم أسرتي الكبيرة ال الشيخ ابراهيم الكباشي»»

رقم الموضوع

فهرس المحتويات

الموط انوع

الإهداء

الشكر والتقدير

المستخلص باللغة العربية

المستخلص باللغة الإنجليزية

فهرس المحتويات

اقائمة الأشكال

قائمة الجداول

الوحدة الأولى

مفاهيم أمن المعلومات

المخاطر والثغرات والمهددات

عناصر أمن المعلومات

الإختراق

دوافع الإختراق

رقم الصفحة

فهرس المحتويات

الموط انوع

الإهداء

الشكر والتقدير

المستخلص باللغة العربية

المستخلص باللغة الإنجليزية

فهرس المحتويات

اقائمة الأشكال

قائمة الجداول

الوحدة الأولى

مفاهيم أمن المعلومات

المخاطر والثغرات والمهددات

عناصر أمن المعلومات

الإختراق

دوافع الإختراق

رقم الصفحة

طرق الإختراق

التقنيات المستخدمة في الإختراق

الأدوات المستخدمة في الإختراق

أنوع الهجمات

توطلة

التصنيف حسب الوصول للموارد المشتركة

تصنيف الشبكات حسب التوزيع الجغرافي

تصنيف الشبكات حسب الوسيط الناقل

أصناف الشبكات اللاسلكية

تصنيف الشبكات حسب البنية

الحاجة الى الشبكات اللاسلكية

أنواع الشبكات اللاسلكية

البنية التحتية للشبكات

بنى الشبكات اللاسلكية

التقنيات المستخدمة في الإختراق

الأدوات المستخدمة في الإختراق

أنوع الهجمات

توطلة

التصنيف حسب الوصول للموارد المشتركة

تصنيف الشبكات حسب التوزيع الجغرافي

تصنيف الشبكات حسب الوسيط الناقل

أصناف الشبكات اللاسلكية

تصنيف الشبكات حسب البنية

الحاجة الى الشبكات اللاسلكية

أنواع الشبكات اللاسلكية

البنية التحتية للشبكات

بنى الشبكات اللاسلكية

زبائن الشبكات اللاسلكية

أنماط الشبكات اللاسلكية

النمط الخاص

نمط البنية النجمية

الموجات اللاسلكية الكهربية

ماكسويل والموجات الخفية

طيف الموجات اللاسلكية الكهربية

توزيع حزم الموجات للبث الإذاعي

الموجات الكهرومغنطيسية

إنتشار الموجات بالراديو

تقنية البلوتوث

طريقة عمل تقنية البلوتوت

التشويش الذي يحصل بين الأجهزة

أشكال التوصيل بين الأجهزة

الأشعة تحت الحمراء

لوحة الدائرة المطبوعة

الوحدة الثالثة

مفهوم الأمن في شبكات الحساسات اللاسلكية

معوقات الأمن في شبكات الحساسات اللاسلكية

أنماط الشبكات اللاسلكية

النمط الخاص

نمط البنية النجمية

الموجات اللاسلكية الكهربية

ماكسويل والموجات الخفية

طيف الموجات اللاسلكية الكهربية

توزيع حزم الموجات للبث الإذاعي

الموجات الكهرومغنطيسية

إنتشار الموجات بالراديو

تقنية البلوتوث

طريقة عمل تقنية البلوتوت

التشويش الذي يحصل بين الأجهزة

أشكال التوصيل بين الأجهزة

الأشعة تحت الحمراء

لوحة الدائرة المطبوعة

الوحدة الثالثة

مفهوم الأمن في شبكات الحساسات اللاسلكية

معوقات الأمن في شبكات الحساسات اللاسلكية

الإعتداءات الأمنية شبكات الحساسات اللاسلكية

تصنيف الإعتداءات الأمنية

أشكال الإعتداءات الأمنيا

الإعتداءات المستهدفة للطبقة المحسوسة

الإعتداءات المستهدفة لطبقة ربط البيانات

الإعتداءات المستهدفة لطبقة الشبكة

الإعتداءات المستهدفة لطبقة النقل

الإعتداءات المستهدفة لطبقة التطبيقات

الإعتداءات المستهدفة للبيانات المنقولة

الإعتداءات المحسوسة الموجهة ضد عقد الشبكة

حماية شبكات الحساسات اللاسلكية

إستعراض الحلول الأمنية

التشفير وإدارة المفاتيح

التوجيه الأمن

جرائم المعلوماتية

خصائص جرائم المعلوماتية

الهكرز الأخلاقي

الهندسة الإجتماعية

الهدف من الهندسة الإجتماعية

الوسائل المستخدمة في الهندسة الإجتماعية

طرق الحماية من الهندسة الاجتماية

التشريعات القانونية

تصنيف الإعتداءات الأمنية

أشكال الإعتداءات الأمنيا

الإعتداءات المستهدفة للطبقة المحسوسة

الإعتداءات المستهدفة لطبقة ربط البيانات

الإعتداءات المستهدفة لطبقة الشبكة

الإعتداءات المستهدفة لطبقة النقل

الإعتداءات المستهدفة لطبقة التطبيقات

الإعتداءات المستهدفة للبيانات المنقولة

الإعتداءات المحسوسة الموجهة ضد عقد الشبكة

حماية شبكات الحساسات اللاسلكية

إستعراض الحلول الأمنية

التشفير وإدارة المفاتيح

التوجيه الأمن

جرائم المعلوماتية

خصائص جرائم المعلوماتية

الهكرز الأخلاقي

الهندسة الإجتماعية

الهدف من الهندسة الإجتماعية

الوسائل المستخدمة في الهندسة الإجتماعية

طرق الحماية من الهندسة الاجتماية

التشريعات القانونية

الوحدة الرابعة

الطرق البرمجيةالمستخدمة لإقفال الثتغرات

معرف الخدمة

المعدات المستخدمة في إقفال الثغرات

الجدار الناري

الجيل الأول ملفلترات العبوة

الجيل الثاني فلتر محدد الحالة

الجيل الثالث طبقات التطبيقات

الجيل الرابع (الجيل الحديث من جدار الحماية)

أجهزة تعقب المتطفلين

أنواع أجهزة تعقب المتطفلين

طرق إكتشاف المتطفلين

طرق منع الفخاخ

أجهزة تعقب المتطفلين المتطورة

مخدم البروكسي

كيفية عمل البروكسي

مزايا مخدمات البروكسي

مخاطر إستخدام الوكيل المفتوح

الطرق البرمجيةالمستخدمة لإقفال الثتغرات

معرف الخدمة

المعدات المستخدمة في إقفال الثغرات

الجدار الناري

الجيل الأول ملفلترات العبوة

الجيل الثاني فلتر محدد الحالة

الجيل الثالث طبقات التطبيقات

الجيل الرابع (الجيل الحديث من جدار الحماية)

أجهزة تعقب المتطفلين

أنواع أجهزة تعقب المتطفلين

طرق إكتشاف المتطفلين

طرق منع الفخاخ

أجهزة تعقب المتطفلين المتطورة

مخدم البروكسي

كيفية عمل البروكسي

مزايا مخدمات البروكسي

مخاطر إستخدام الوكيل المفتوح

مخاطر إستخدام خدمة بروكسي مجهولة

طرق الحماية الفيزيائية

كيفية إختراق الطرق الفيزيائية

الطرق الوقائية لإقفال الثغرات الأمنية

الخاتمة

المصادر والمراجع

المؤلف في سطور

طرق الحماية الفيزيائية

كيفية إختراق الطرق الفيزيائية

الطرق الوقائية لإقفال الثغرات الأمنية

الخاتمة

المصادر والمراجع

المؤلف في سطور

رقم الشكل

قائمة الأشكال

عنوان الشكل

مكونات نظم أمن المعلومات

الهجوم الخامل

الهجوم النشط

هجوم تعديل الرسالة

هجوم التزوير

إعادة الإرسال

نموزج الإتصال الأمن

نموزج النفاذ الآمن

الشبكات المحلية وشبكات المناطق الواسعة

العلاقة بين الشبكة المعشقة وأطرافها

شبكة الاتصال اللاسلكي

البنية الخطية

البنية النجمية

بطاقة حاسوب لاسلكي

نقطة وصول لاسلكية

بنى الشبكات اللاسلكية

أمثلة للتكرار ضمن البنية اللاسلكية

مخدم البروكسي

طرق تعقب المتطفلين

رقم الصفحة

قائمة الأشكال

عنوان الشكل

مكونات نظم أمن المعلومات

الهجوم الخامل

الهجوم النشط

هجوم تعديل الرسالة

هجوم التزوير

إعادة الإرسال

نموزج الإتصال الأمن

نموزج النفاذ الآمن

الشبكات المحلية وشبكات المناطق الواسعة

العلاقة بين الشبكة المعشقة وأطرافها

شبكة الاتصال اللاسلكي

البنية الخطية

البنية النجمية

بطاقة حاسوب لاسلكي

نقطة وصول لاسلكية

بنى الشبكات اللاسلكية

أمثلة للتكرار ضمن البنية اللاسلكية

مخدم البروكسي

طرق تعقب المتطفلين

رقم الصفحة

كتابات مشابهة

ملخص اوامر سيسكو

كتاب مختصر يشرح اهم واكثر اوامر سيسكو استخداماً لكل من الروترات والسويجات تأليف:

كتاب شامل في الشبكات

كتاب كبير قرابة 200 صفحة يتحدث باستفاضة عن الشبكات.

تلخيص بسيط لمنهج CCNA-1 باللغة العربية

شرح ولا أروع عن منهج CCNA-1 رح تستفيدو كثير .. تأليف:

ال-CCNA Commands in Arabic

كتاب جميل جدا في الشبكات يشرح كل اوامر سيسكو بطريقه سهله وبسيطه تأليف:

ملخص النظري لكورس CCNA بالعامية

ملخص بالعامية بيراجع الجزء الاول من الكورس بطريقة سهلة وبسيطة جدا وبالعامية المصرية لازم تقراة كويس تأليف:

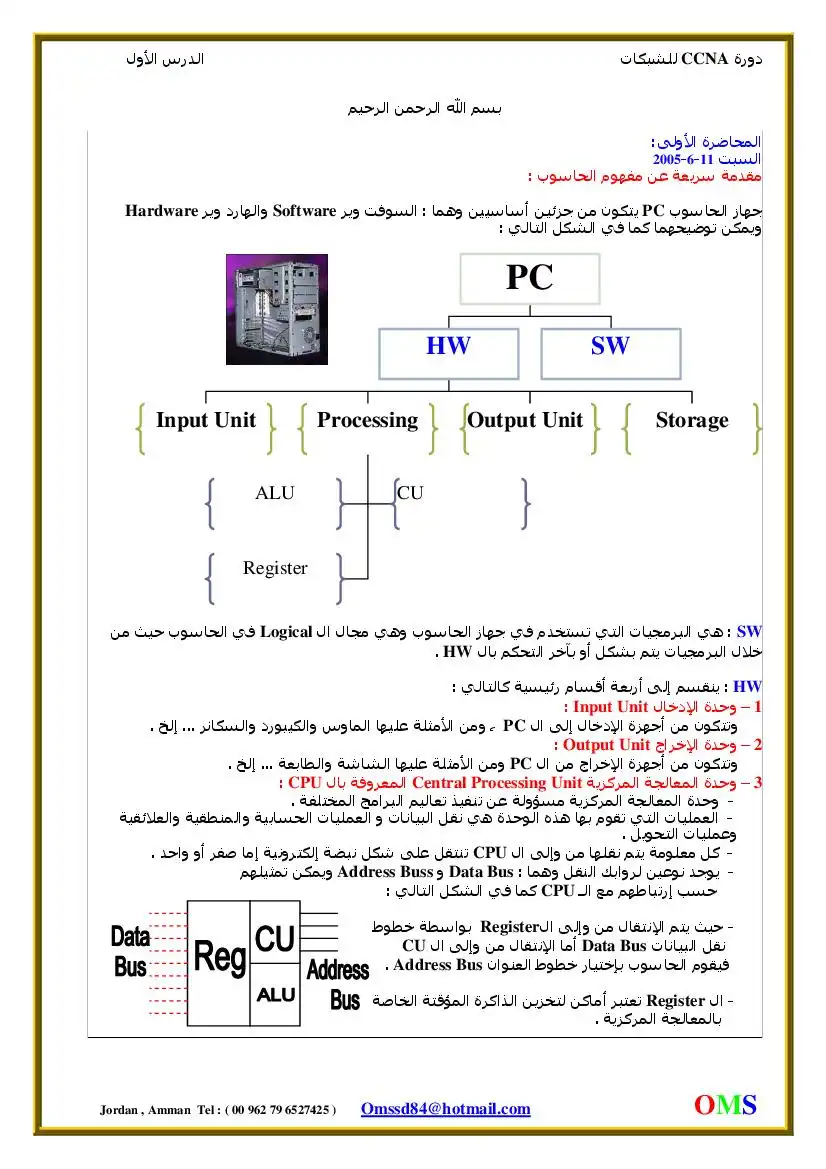

كتاب فى احترف منهاج ال CCNA من شركة Cisco بأسلوب مبسط

مفهوم الشبكات أصبح من الواجب تعلمه على أي مستخدم إنترنت ... وبالتالي هناك بعض المفاهيم الضرورية في هذا المجال .. جاء هذا الكتاب ليقدم لك الفكرة...