شرح لبعض مفاهيم وأساليب التشفير وسرية الشبكات

الوصف

كتاب لمادة التشفير وسرية الشبكات يحتوي على أساليب التشفير الحديثة والقديمة ومقارنة بينها وبيان أفضل انواع التشفير ويختم بوسائل الحماية والبرامج التي أنتجها المبرمجون في تشفير التطبيقات التي نتعامل معها

ار : كعرو برق كدارم

* 0313© “©0001 : هو عبارة عن حماية نظم المعلومات لتحقيق الأهداف الأساسية

. 018 تكامل البيانات ( بواتبعع1ه1 -١

. السرية (وؤنلقنا050) -7

إضافة إلى أهداف أخرى هي:

التحقق (وأنعتنمعطتسح)

7 الاتاحية (ؤؤثاأطهلثه7)

و المسؤولية ( توؤتلتطهاصه»4) .

* 17709 ©1673 تعني مستويات التأثير في الشبكة :

أمثلة على ذلك :

الهدف

تأثير يلوط

درجات الطلاب تكون متوفرة لهم

تؤدي إلى أذى او موت حقيقي

خدمات التحقق للأنظمة الحرجة

تأثير 1100:8646

معلومات التسجيل

* تحديات أمن الكمبيوتر ( ععدةالقتك اجاتكسسع؟ اعتسترسم ) :

-١ ليس بسيط.

+- المراقبة ا

7- الاخذ بالاعتبار بهجمات مختلفة.

تأثير 108

دليل الكلية او القوائم

الإدارية متوفرة للجه

الاستطلاع على الانترنت

مجهول الهوية

مشاهدة دليل الهاتف على

*- الاجراءات الغير متوقعة .

هي عملية مصممة لاكتشاف أو منع أو استعادة ااعفل21 /جالنه88

© معرفة الذكاء بين المهاجم والإدارة.

. 018 تكامل البيانات ( بواتبعع1ه1 -١

. السرية (وؤنلقنا050) -7

إضافة إلى أهداف أخرى هي:

التحقق (وأنعتنمعطتسح)

7 الاتاحية (ؤؤثاأطهلثه7)

و المسؤولية ( توؤتلتطهاصه»4) .

* 17709 ©1673 تعني مستويات التأثير في الشبكة :

أمثلة على ذلك :

الهدف

تأثير يلوط

درجات الطلاب تكون متوفرة لهم

تؤدي إلى أذى او موت حقيقي

خدمات التحقق للأنظمة الحرجة

تأثير 1100:8646

معلومات التسجيل

* تحديات أمن الكمبيوتر ( ععدةالقتك اجاتكسسع؟ اعتسترسم ) :

-١ ليس بسيط.

+- المراقبة ا

7- الاخذ بالاعتبار بهجمات مختلفة.

تأثير 108

دليل الكلية او القوائم

الإدارية متوفرة للجه

الاستطلاع على الانترنت

مجهول الهوية

مشاهدة دليل الهاتف على

*- الاجراءات الغير متوقعة .

هي عملية مصممة لاكتشاف أو منع أو استعادة ااعفل21 /جالنه88

© معرفة الذكاء بين المهاجم والإدارة.

7- ععمتضعة جاتصتتعه:

هي خدمة اتصال أو معالجة تحسن من أمن نظم تشغيل البيانات او انتقال المعلومات .

( 108 التي تنوي مواجهة 1001ان تستعل وحدا من عوزداع0:8 أو أكثر ) .

- 107604/]: عملية تجهز لعمل 2100016 وهي علمية إنذار بحدوث هجوم

- 208©16: هجوم مباشر حدث على نظام المعلومات .

* متطلبات نموذج الشبكات :

-١ خوارزمية مناسبة. 7- توليد المفاتيح قبل الخوارزمية . *- تطوير طرق التوزيع

4- تحديد نظام للمسؤول لتحويل المعلومات السرية إلى جهاز الأمن.

-١ تشغيل البوابة (المنفذ) لتمييز المستخدمين.

7- دخول المعلومات مضمون لوجود المستخدم المصرح له فقط.

هي خدمة اتصال أو معالجة تحسن من أمن نظم تشغيل البيانات او انتقال المعلومات .

( 108 التي تنوي مواجهة 1001ان تستعل وحدا من عوزداع0:8 أو أكثر ) .

- 107604/]: عملية تجهز لعمل 2100016 وهي علمية إنذار بحدوث هجوم

- 208©16: هجوم مباشر حدث على نظام المعلومات .

* متطلبات نموذج الشبكات :

-١ خوارزمية مناسبة. 7- توليد المفاتيح قبل الخوارزمية . *- تطوير طرق التوزيع

4- تحديد نظام للمسؤول لتحويل المعلومات السرية إلى جهاز الأمن.

-١ تشغيل البوابة (المنفذ) لتمييز المستخدمين.

7- دخول المعلومات مضمون لوجود المستخدم المصرح له فقط.

لمعاف 1656

قبمعادنرة مغاسمسم م1 5

ممعصهطير 12

اوتاه هط 0

مستطمدواء

معدم عع «متت اطاط

قبمعادنرة مغاسمسم م1 5

ممعصهطير 12

اوتاه هط 0

مستطمدواء

معدم عع «متت اطاط

* التشفير («150©(010) أو (10) : اخفاء المعنى الحقيقي لمحتوى الرسالة باستخدام 141577

بطريقة يتم الاتفاق عليها بين المرسل والمستقبل للرسالة

* فك التشفير ( «06©:(00 أو (0):_عكس عملية التشفير ويتم فيها اظهار محتوى

الرسالة باستخدام 16117 أيضا .

* مفاهيم أساسية أو كلمات مفتاحية :

* (3ام8«ع000<» :_دراسة التشفير ومبادئه وطرقه. وهذا محور دراستنا في هذا

الفصل

* كت زلهص«ها.»» :_دراسة الطرق والمبادئ والتحليل لمعرفة فك التشفير بدون 1618177

* (ع01010 رن : دمج للمفهومين السابقين .

٠ ا«©)«هام: النص قبل عملية التشفير وهو الأصلي أو الصريح.

* يمكن دراسة خصائص (5354©00 03ا0ة:710108© من خلال التقسيم التالي:

.١ نوع عملية التشفير:

". عدد المفاتيح :

“*. طريقة معالجة «101:046ن النص الأصلي :

* متطلبات التشفير المتماثل:

-١ خوارزمية تشفير قوية. . 7- لرع:ا 860:8 يكون معروف فقط لدى المرسل والمستقبل

* يتكون نظام التشفير الانسيابي ( «5060) من :

-١ خوارزمية توليد سلسلة المفاتيح شبه العشوائية. . 7- المازج (00117058 وهو 26018 .

* أشكال التشفير:

بطريقة يتم الاتفاق عليها بين المرسل والمستقبل للرسالة

* فك التشفير ( «06©:(00 أو (0):_عكس عملية التشفير ويتم فيها اظهار محتوى

الرسالة باستخدام 16117 أيضا .

* مفاهيم أساسية أو كلمات مفتاحية :

* (3ام8«ع000<» :_دراسة التشفير ومبادئه وطرقه. وهذا محور دراستنا في هذا

الفصل

* كت زلهص«ها.»» :_دراسة الطرق والمبادئ والتحليل لمعرفة فك التشفير بدون 1618177

* (ع01010 رن : دمج للمفهومين السابقين .

٠ ا«©)«هام: النص قبل عملية التشفير وهو الأصلي أو الصريح.

* يمكن دراسة خصائص (5354©00 03ا0ة:710108© من خلال التقسيم التالي:

.١ نوع عملية التشفير:

". عدد المفاتيح :

“*. طريقة معالجة «101:046ن النص الأصلي :

* متطلبات التشفير المتماثل:

-١ خوارزمية تشفير قوية. . 7- لرع:ا 860:8 يكون معروف فقط لدى المرسل والمستقبل

* يتكون نظام التشفير الانسيابي ( «5060) من :

-١ خوارزمية توليد سلسلة المفاتيح شبه العشوائية. . 7- المازج (00117058 وهو 26018 .

* أشكال التشفير:

معطمل اوتام

فرك لين

تناع تلاقة عتاع صستلا

التشفير غير المتماثل التشفير المتاثل

فرك لين

تناع تلاقة عتاع صستلا

التشفير غير المتماثل التشفير المتاثل

* الهدف من 018081515( : استرجاع ومعرفة عع1188808 + 166

* طرق فته رلمصفامرو :

-١ 6هها1ه عن رله180م(«» : يحتاج إلى معرفة طبيعة الخوارزمية + بعض خصائص ]ع01تهام

"- 201816 ©©1170116-101: عدد من المحاولات لمعرفة ايضا معرفة طبيعة الخوارزمية + بعض

خصائص اب«عاصتمام

-١ لله 0116:)©6 : معرفة الخورازمية + 01016:18*1 .- أصعب نوع

"- اجعاصتها «1!00 : معرفة الخوار زمية + ا«عاستمام + السعصعطمك.

*- ع«عا«تها «©05»: اختيار عشوائي ويقوم بعملية التشفير على 01804812

*- 01061 «©05دك: اختيار عشوائي ويقوم بعملية فك التشفير على 010116:18:6.

#- دع «عومدا»: سلسلة من الاختيارات بين أ«عصثق1م + 001161161

* مستويات الأمن :

-١ زاادن5»0 7000100081 : المهاجم إذا وصلته شفرة لا يستطيع كسرها مهما

"- واتسع»5 لهصهتاها:00«ه» : يمكن فك الشفرة للخوارزمية ولكن هذا يتطلب الكثير

من التكلفة الوقت ويتم تحقيق هذا المستوى من الأمن باستخدام مفتاح مناسب ذو طول 164

* التشفير بالاحلال («50105020610 ) وتعمتد على تبديل الاحرف يوجد نوعين :

-١ الأحادية الأبجدية ( 0155© ©8ا1011816ه11000) : أقدم نوع وأسهل كثيرا لكل حرف

بديل واحد فقط. ويتم ذلك عن طريق استبدال كل حرف بالحرف الثالث بعده في الترتيب

الأبجدي في علمية التشفير وقبله في عملية فك التشفير . مثال :

تشفير كلمة 115 :7711 الحرف الثالث بعد 1,1 هو والثالث بعد 18 هو 11

فك تشفير كلمة 1418 : 113 الحرف الثالث قبل 14 هو [ والثالث قبل 18 هو وز

»- أبجدية بولي(عداتر عناء :10178101 ) : يمكن ان يكون لأي حرف اكثر من بديل

يتم انشاء مصفوفة 5*5 يوضع كل حرف في خانة وتعتبر هذه المصفوفة مفتاح التشفير

والتشفير يتم : يتم تشفير كل خرفين من النص الأصلي سويا وتوجد حالات له في المثال :

* طرق فته رلمصفامرو :

-١ 6هها1ه عن رله180م(«» : يحتاج إلى معرفة طبيعة الخوارزمية + بعض خصائص ]ع01تهام

"- 201816 ©©1170116-101: عدد من المحاولات لمعرفة ايضا معرفة طبيعة الخوارزمية + بعض

خصائص اب«عاصتمام

-١ لله 0116:)©6 : معرفة الخورازمية + 01016:18*1 .- أصعب نوع

"- اجعاصتها «1!00 : معرفة الخوار زمية + ا«عاستمام + السعصعطمك.

*- ع«عا«تها «©05»: اختيار عشوائي ويقوم بعملية التشفير على 01804812

*- 01061 «©05دك: اختيار عشوائي ويقوم بعملية فك التشفير على 010116:18:6.

#- دع «عومدا»: سلسلة من الاختيارات بين أ«عصثق1م + 001161161

* مستويات الأمن :

-١ زاادن5»0 7000100081 : المهاجم إذا وصلته شفرة لا يستطيع كسرها مهما

"- واتسع»5 لهصهتاها:00«ه» : يمكن فك الشفرة للخوارزمية ولكن هذا يتطلب الكثير

من التكلفة الوقت ويتم تحقيق هذا المستوى من الأمن باستخدام مفتاح مناسب ذو طول 164

* التشفير بالاحلال («50105020610 ) وتعمتد على تبديل الاحرف يوجد نوعين :

-١ الأحادية الأبجدية ( 0155© ©8ا1011816ه11000) : أقدم نوع وأسهل كثيرا لكل حرف

بديل واحد فقط. ويتم ذلك عن طريق استبدال كل حرف بالحرف الثالث بعده في الترتيب

الأبجدي في علمية التشفير وقبله في عملية فك التشفير . مثال :

تشفير كلمة 115 :7711 الحرف الثالث بعد 1,1 هو والثالث بعد 18 هو 11

فك تشفير كلمة 1418 : 113 الحرف الثالث قبل 14 هو [ والثالث قبل 18 هو وز

»- أبجدية بولي(عداتر عناء :10178101 ) : يمكن ان يكون لأي حرف اكثر من بديل

يتم انشاء مصفوفة 5*5 يوضع كل حرف في خانة وتعتبر هذه المصفوفة مفتاح التشفير

والتشفير يتم : يتم تشفير كل خرفين من النص الأصلي سويا وتوجد حالات له في المثال :

كتابات مشابهة

ملخص اوامر سيسكو

كتاب مختصر يشرح اهم واكثر اوامر سيسكو استخداماً لكل من الروترات والسويجات تأليف:

كتاب شامل في الشبكات

كتاب كبير قرابة 200 صفحة يتحدث باستفاضة عن الشبكات.

تلخيص بسيط لمنهج CCNA-1 باللغة العربية

شرح ولا أروع عن منهج CCNA-1 رح تستفيدو كثير .. تأليف:

ال-CCNA Commands in Arabic

كتاب جميل جدا في الشبكات يشرح كل اوامر سيسكو بطريقه سهله وبسيطه تأليف:

ملخص النظري لكورس CCNA بالعامية

ملخص بالعامية بيراجع الجزء الاول من الكورس بطريقة سهلة وبسيطة جدا وبالعامية المصرية لازم تقراة كويس تأليف:

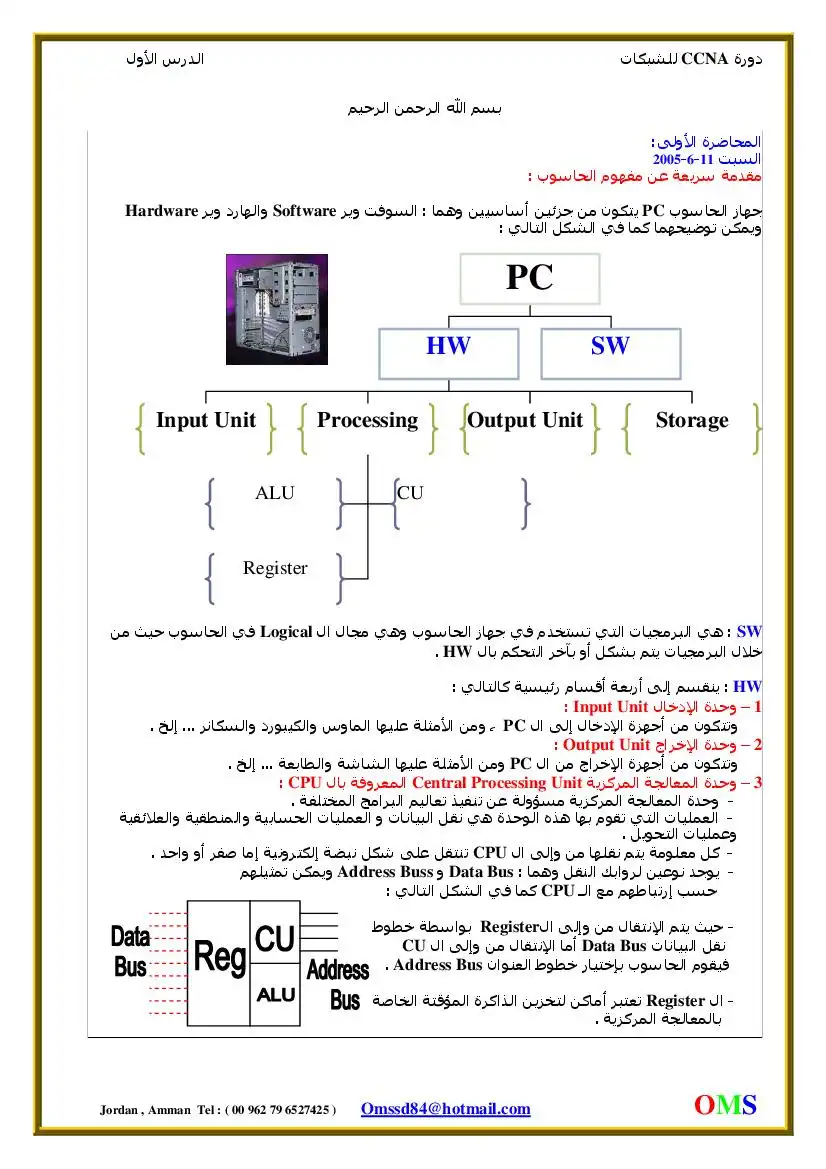

كتاب فى احترف منهاج ال CCNA من شركة Cisco بأسلوب مبسط

مفهوم الشبكات أصبح من الواجب تعلمه على أي مستخدم إنترنت ... وبالتالي هناك بعض المفاهيم الضرورية في هذا المجال .. جاء هذا الكتاب ليقدم لك الفكرة...