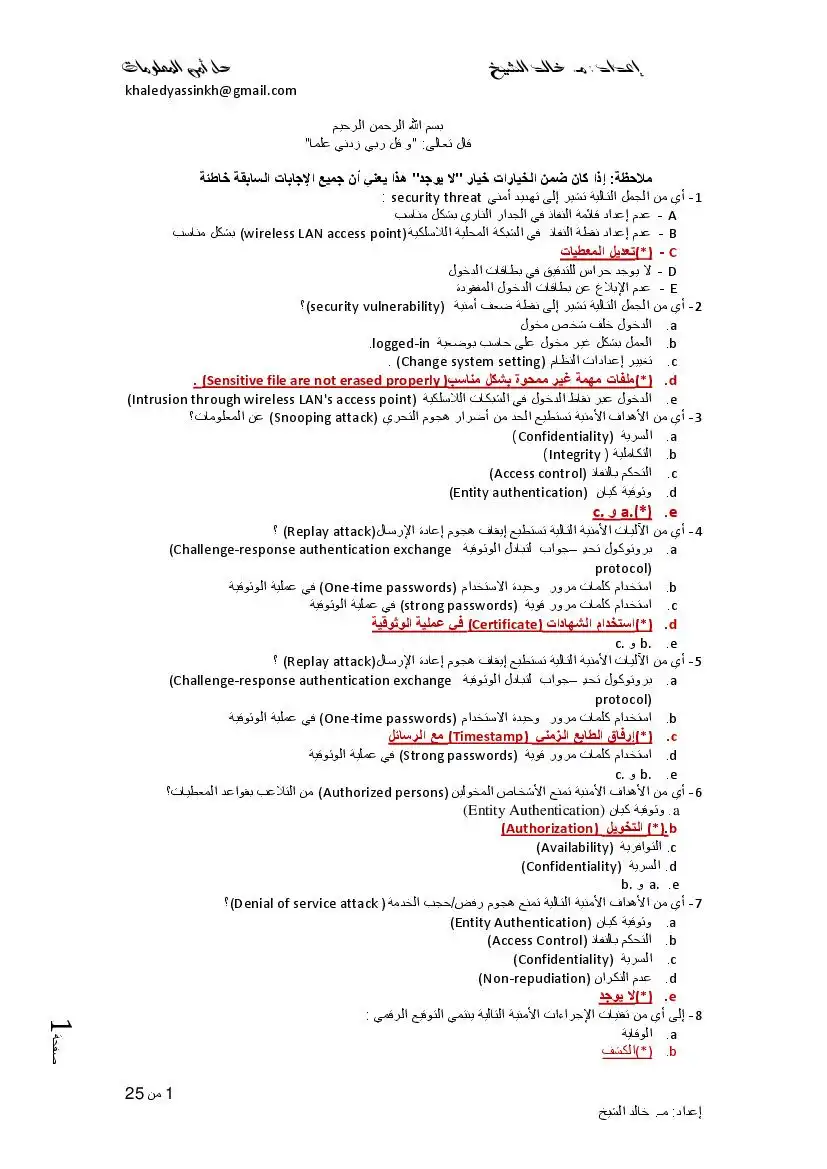

الجزء الثاني من امن المعلومات

الوصف

الجزء الثاني من كتاب أمن المعلومات مجموعة كبيرة من الأسئلة في مجال امن المعلومات فيما يتعلق بشرح مفاهيم النظرية لأمن المعلومات و إن شاء الله هناك جزء ثالث و بعد الجزء الثالث سأقوم إن شاء الله بشرح الخوارزميات مع الكود خوارزميات الهاش,التشفير,التوقيع....الخ

إن هذا الكتاب مفيد جدا حيث تم طرح أسئلة مؤتمتة و تم حلها لكن على القارئ ان يستوعب الأفكار المطروحة بكثير من التركيز

إن هذا الكتاب مفيد جدا حيث تم طرح أسئلة مؤتمتة و تم حلها لكن على القارئ ان يستوعب الأفكار المطروحة بكثير من التركيز

كتابات مشابهة

ميكانيكية إختراق الأجهزة الشخصية من الألف للياء .

كتاب يوضح طريقة الإختراق بشكل عام تم نشر المعلومات لتفادي الإختراق من قبل الهاكرز .. ولمعرفة طرقهم وتجنبها . تأليف:

دراسة عن البرمجيات الضارة وتقنيات التطهير

يتحدث الكتاب عن الفيروسات والبرمجيات الضارة وكيفية مكافحتها . بالاضافة الى الاساليب والتقنيات التي يحتاجها باحث مضادات الفيروسات

أساسيات في الحاسب وحمايته

كتيب صغير يشرح أساسيات الحماية في الحاسب.

صمم برنامج مضاد للفيروسات بسهولة + مشروع + شرح

أقدم لكم شرح بالتفصيل عن طريقة إنشاء برنامج مضاد للفيروسات مع مشروع قابل للتعديل ، ولن نستخدم أي لغة برمجة

مضاد الفيروسات أفاست! الإصدار المحترف النسخة 4.8...

مضاد الفيروسات أفاست! هو حصيلة مجموعة من الجوائز ، من أرقى التقنيات التي تعمل في تعاون تام ، لها هدف مشترك واحد : حماية نظام حاسبك الآلي و معلوما...